ShadowRay 2.0: Botnet-Gruppen missbrauchen AI-Infrastruktur über Ray-Jobs-API

10.02.2026

Die Bedrohungslage rund um KI-Infrastrukturen verschärft sich deutlich: Neue Telemetriedaten zeigen eine Eskalation der Angriffe auf verteilte AI-Cluster über die Schwachstelle CVE-2023-48022. Was im Frühjahr 2024 mit der ShadowRay-Kampagne begann, hat sich inzwischen zu ShadowRay 2.0 entwickelt – einer hochautomatisierten Angriffswelle, die etablierte Botnet-Ökosysteme gezielt für Cybercrime nutzt.

Ausgangspunkt ist eine fehlende Authentifizierung in der Ray Jobs API, die es Angreifern erlaubt, ohne Zugangskontrolle beliebigen Code auf AI-Clustern auszuführen. Während frühe Angriffe vor allem auf Forschungssysteme zielten, wird die Lücke heute systematisch von professionellen Akteuren ausgenutzt. Bekannte Botnets wie RondoDox, MooBot (Mirai-Variante) und KmsdBot haben die Schwachstelle fest in ihre Exploit-Kits integriert und kombinieren sie mit cloud-nativer Orchestrierung sowie KI-generierten Payloads.

Die beobachteten Angriffe folgen einem klaren Muster: Zunächst erfolgt eine umfassende Systemaufklärung, bei der Nutzerkonten, Umgebungsvariablen und Berechtigungen ausgelesen werden. Darauf aufbauend laden die Angreifer automatisiert Schadcode nach, der direkt im Speicher ausgeführt wird. Ziel ist die dauerhafte Kompromittierung leistungsstarker Rechenressourcen – unter anderem für Kryptomining, DDoS-Angriffe oder Datenabfluss. In mehreren Fällen wurden persistente Binärdateien installiert, die sich gezielt als legitime Systemprozesse tarnen.

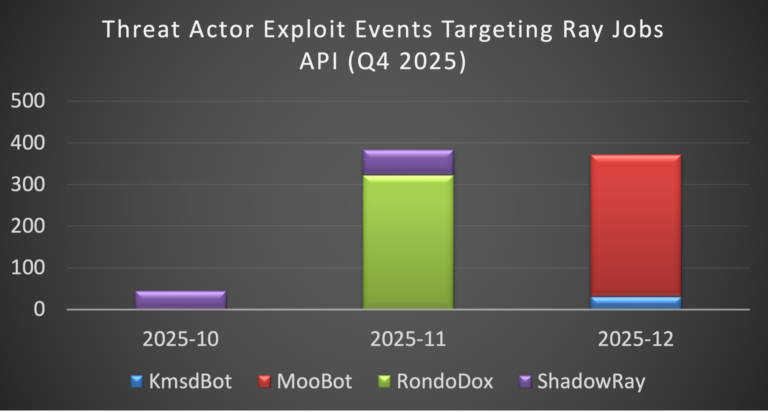

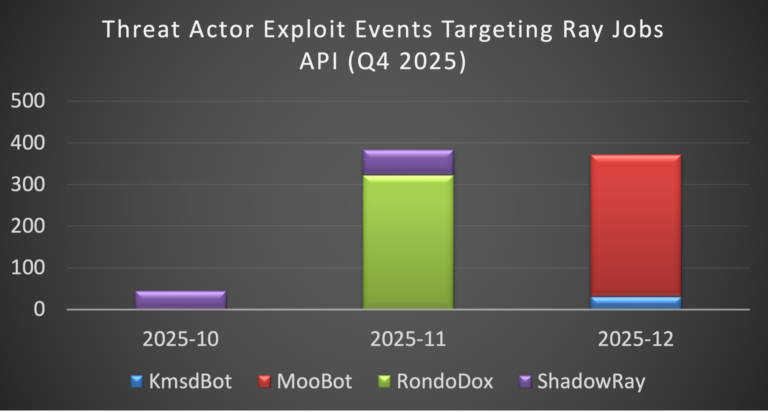

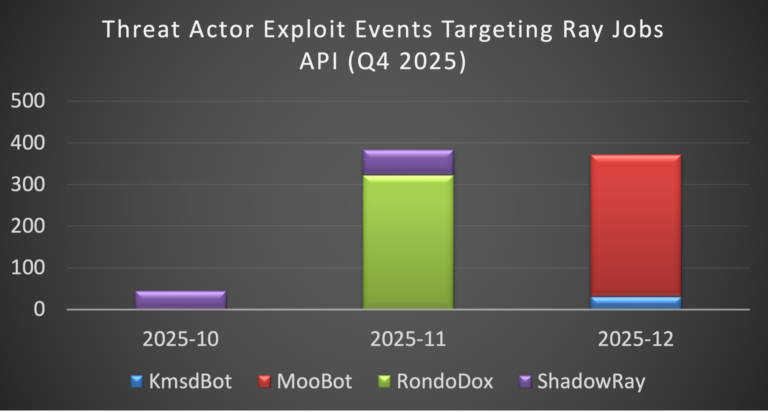

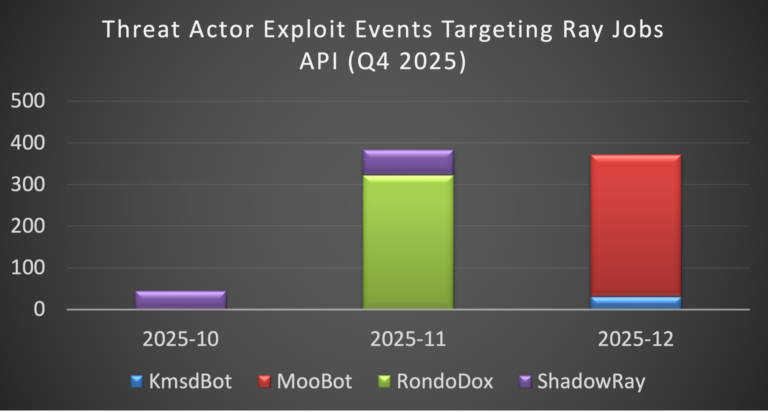

Besonders alarmierend ist die zeitliche Entwicklung. Erste vereinzelte Exploit-Versuche traten bereits im Frühjahr 2024 auf. Nach einer Phase geringer Aktivität kam es im vierten Quartal 2025 zu einem massiven Anstieg: Insgesamt wurden 803 Exploit-Ereignisse gegen die Ray Jobs API registriert, mit einem Höhepunkt im November. Die Daten deuten auf eine arbeitsteilige Eskalation hin – von Reconnaissance-Angriffen über Masseninfektionen bis hin zur Installation dauerhaft laufender Botnet-Komponenten. Die Schwachstelle gilt damit als vollständig „kommodifiziert“ und wird breit in unterschiedlichen Botnet-Infrastrukturen eingesetzt.

Abbildung: Gesamtzahl der Exploit-Ereignisse für das 4. Quartal 2025: 803 (45 im Oktober, 386 im November, 372 im Dezember). Quelle: 2026 TXOne Networks.

Für Unternehmen mit AI-Workloads ergibt sich daraus ein akuter Handlungsbedarf. Offene oder unzureichend abgesicherte APIs entwickeln sich zunehmend zum Einfallstor für automatisierte Angriffe auf Hochleistungsumgebungen. Besonders kritisch ist, dass die Angriffe mit einfachen Download-und-Execute-Mechanismen arbeiten und dadurch schnell und skalierbar durchgeführt werden können.

Als Gegenmaßnahmen empfehlen die Analysten unter anderem, die Ray-Dashboard- und Jobs-APIs grundsätzlich nicht öffentlich zugänglich zu machen, strikte Netzwerk- und Egress-Kontrollen umzusetzen sowie verdächtige Prozess- und Job-Muster aktiv zu überwachen. Sensible Zugangsdaten sollten nicht in Umgebungsvariablen hinterlegt und bei Verdacht umgehend rotiert werden.

TXOne Networks weist darauf hin, dass die Schwachstelle inzwischen von mehreren Botnet-Familien parallel ausgenutzt wird und damit ein strukturelles Risiko für AI-Infrastrukturen darstellt. Entsprechend wurden die Erkennungsregeln für CVE-2023-48022 in die eigenen Schutzmechanismen integriert, um Remote-Code-Execution-Angriffe auf Ray-Umgebungen frühzeitig zu erkennen und zu blockieren.

Mehr Details zu ShadowRay 2.0 finden Sie im Blog von TXOne Networks.

Folgen Sie TXOne Networks auch auf auf X und LinkedIn.

Über TXOne Networks

TXOne Networks bietet Cyber-Sicherheitslösungen, welche die Zuverlässigkeit und Sicherheit von industriellen Steuerungssystemen und OT-Umgebungen gewährleisten. TXOne Networks arbeitet sowohl mit führenden Herstellern als auch mit Betreibern kritischer Infrastrukturen zusammen, um praktische, betriebsfreundliche Ansätze für die Cyber-Abwehr zu entwickeln. TXOne Networks bietet sowohl Netzwerk- als auch Endpunkt-Produkte zur Absicherung von OT-Netzwerken und geschäftskritischen Anlagen mit einem Echtzeit-Defense-in-Depth-Ansatz.

ShadowRay 2.0: Botnet-Gruppen missbrauchen AI-Infrastruktur über Ray-Jobs-API

10.02.2026

Die Bedrohungslage rund um KI-Infrastrukturen verschärft sich deutlich: Neue Telemetriedaten zeigen eine Eskalation der Angriffe auf verteilte AI-Cluster über die Schwachstelle CVE-2023-48022. Was im Frühjahr 2024 mit der ShadowRay-Kampagne begann, hat sich inzwischen zu ShadowRay 2.0 entwickelt – einer hochautomatisierten Angriffswelle, die etablierte Botnet-Ökosysteme gezielt für Cybercrime nutzt.

Ausgangspunkt ist eine fehlende Authentifizierung in der Ray Jobs API, die es Angreifern erlaubt, ohne Zugangskontrolle beliebigen Code auf AI-Clustern auszuführen. Während frühe Angriffe vor allem auf Forschungssysteme zielten, wird die Lücke heute systematisch von professionellen Akteuren ausgenutzt. Bekannte Botnets wie RondoDox, MooBot (Mirai-Variante) und KmsdBot haben die Schwachstelle fest in ihre Exploit-Kits integriert und kombinieren sie mit cloud-nativer Orchestrierung sowie KI-generierten Payloads.

Die beobachteten Angriffe folgen einem klaren Muster: Zunächst erfolgt eine umfassende Systemaufklärung, bei der Nutzerkonten, Umgebungsvariablen und Berechtigungen ausgelesen werden. Darauf aufbauend laden die Angreifer automatisiert Schadcode nach, der direkt im Speicher ausgeführt wird. Ziel ist die dauerhafte Kompromittierung leistungsstarker Rechenressourcen – unter anderem für Kryptomining, DDoS-Angriffe oder Datenabfluss. In mehreren Fällen wurden persistente Binärdateien installiert, die sich gezielt als legitime Systemprozesse tarnen.

Besonders alarmierend ist die zeitliche Entwicklung. Erste vereinzelte Exploit-Versuche traten bereits im Frühjahr 2024 auf. Nach einer Phase geringer Aktivität kam es im vierten Quartal 2025 zu einem massiven Anstieg: Insgesamt wurden 803 Exploit-Ereignisse gegen die Ray Jobs API registriert, mit einem Höhepunkt im November. Die Daten deuten auf eine arbeitsteilige Eskalation hin – von Reconnaissance-Angriffen über Masseninfektionen bis hin zur Installation dauerhaft laufender Botnet-Komponenten. Die Schwachstelle gilt damit als vollständig „kommodifiziert“ und wird breit in unterschiedlichen Botnet-Infrastrukturen eingesetzt.

Abbildung: Gesamtzahl der Exploit-Ereignisse für das 4. Quartal 2025: 803 (45 im Oktober, 386 im November, 372 im Dezember). Quelle: 2026 TXOne Networks.

Für Unternehmen mit AI-Workloads ergibt sich daraus ein akuter Handlungsbedarf. Offene oder unzureichend abgesicherte APIs entwickeln sich zunehmend zum Einfallstor für automatisierte Angriffe auf Hochleistungsumgebungen. Besonders kritisch ist, dass die Angriffe mit einfachen Download-und-Execute-Mechanismen arbeiten und dadurch schnell und skalierbar durchgeführt werden können.

Als Gegenmaßnahmen empfehlen die Analysten unter anderem, die Ray-Dashboard- und Jobs-APIs grundsätzlich nicht öffentlich zugänglich zu machen, strikte Netzwerk- und Egress-Kontrollen umzusetzen sowie verdächtige Prozess- und Job-Muster aktiv zu überwachen. Sensible Zugangsdaten sollten nicht in Umgebungsvariablen hinterlegt und bei Verdacht umgehend rotiert werden.

TXOne Networks weist darauf hin, dass die Schwachstelle inzwischen von mehreren Botnet-Familien parallel ausgenutzt wird und damit ein strukturelles Risiko für AI-Infrastrukturen darstellt. Entsprechend wurden die Erkennungsregeln für CVE-2023-48022 in die eigenen Schutzmechanismen integriert, um Remote-Code-Execution-Angriffe auf Ray-Umgebungen frühzeitig zu erkennen und zu blockieren.

Mehr Details zu ShadowRay 2.0 finden Sie im Blog von TXOne Networks.

Folgen Sie TXOne Networks auch auf auf X und LinkedIn.

Über TXOne Networks

TXOne Networks bietet Cyber-Sicherheitslösungen, welche die Zuverlässigkeit und Sicherheit von industriellen Steuerungssystemen und OT-Umgebungen gewährleisten. TXOne Networks arbeitet sowohl mit führenden Herstellern als auch mit Betreibern kritischer Infrastrukturen zusammen, um praktische, betriebsfreundliche Ansätze für die Cyber-Abwehr zu entwickeln. TXOne Networks bietet sowohl Netzwerk- als auch Endpunkt-Produkte zur Absicherung von OT-Netzwerken und geschäftskritischen Anlagen mit einem Echtzeit-Defense-in-Depth-Ansatz.