KnowBe4 warnt vor Quantum Route Redirect: Microsoft 365 Nutzer als Phishing-Opfer

Die KnowBe4 Threat Labs haben eine perfide Phishing-Kampagne aufgedeckt, die sich weltweit gegen Microsoft 365-Nutzer richtet und mit der die Angreifer versuchen deren Anmeldedaten zu stehlen. Sie setzen ein leistungsstarkes Tool ein, das komplexe, technische Phishing-Konfigurationen in einfache Ein-Klick-Starts verwandelt. Mit dieser Methode – Quantum Route Direct genannt – können sie bestimmte technische Kontrollen umgehen. Die Analysten des Security-Herstellers haben Anfang August erstmals Angriffe mit Quantum Route Redirect sowohl in KnowBe4 PhishER Plus als auch in KnowBe4 Defend beobachtet.

Das Phishing-Kit ist über einschlägige Foren erhältlich und verfügt über eine vorkonfigurierte Einrichtung und Phishing-Domains, die den einst technisch komplexen Ablauf einer Kampagne erheblich vereinfachen und Phishing für weniger erfahrene Cyberkriminelle nutzbar machen.

Technischer Aufbau

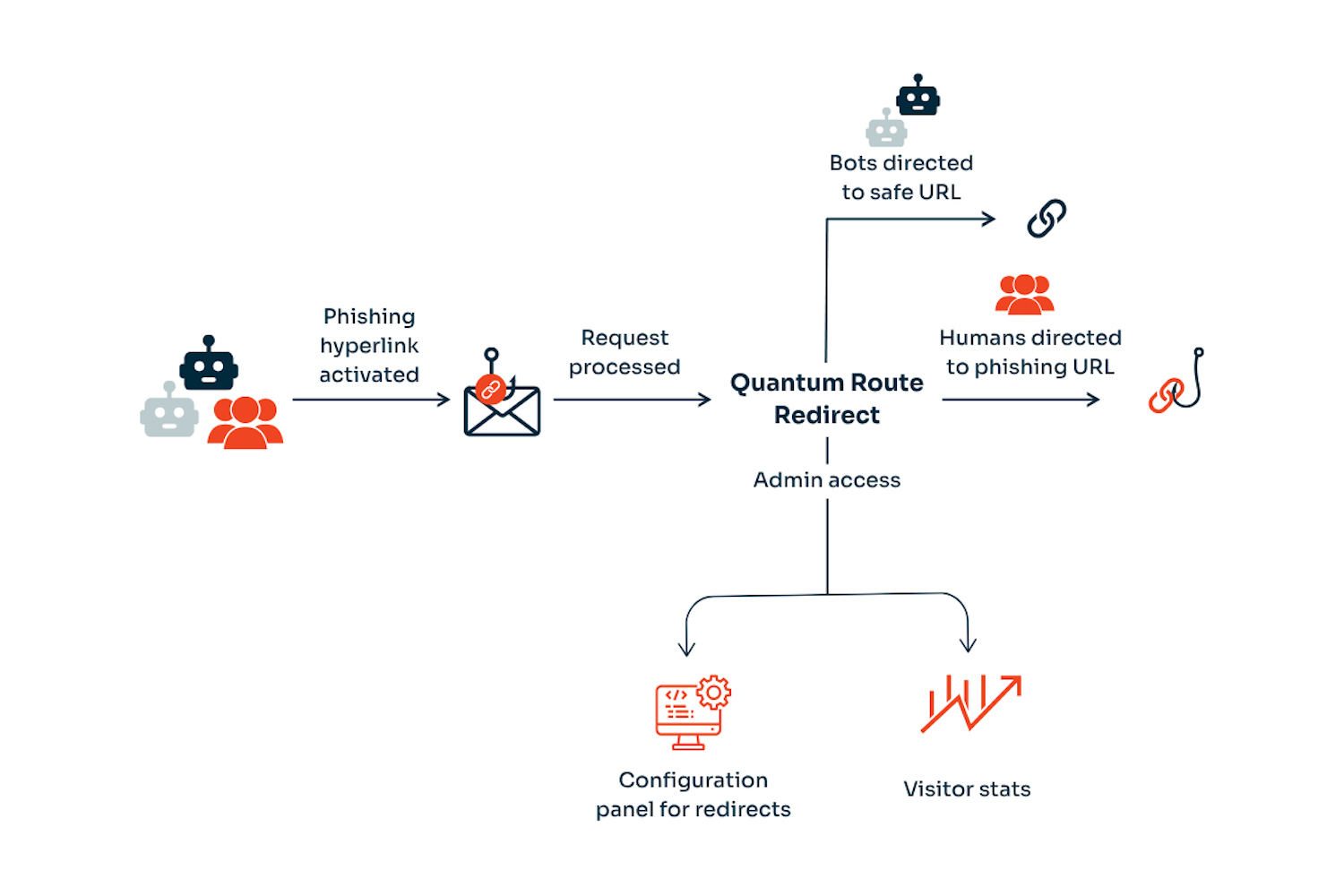

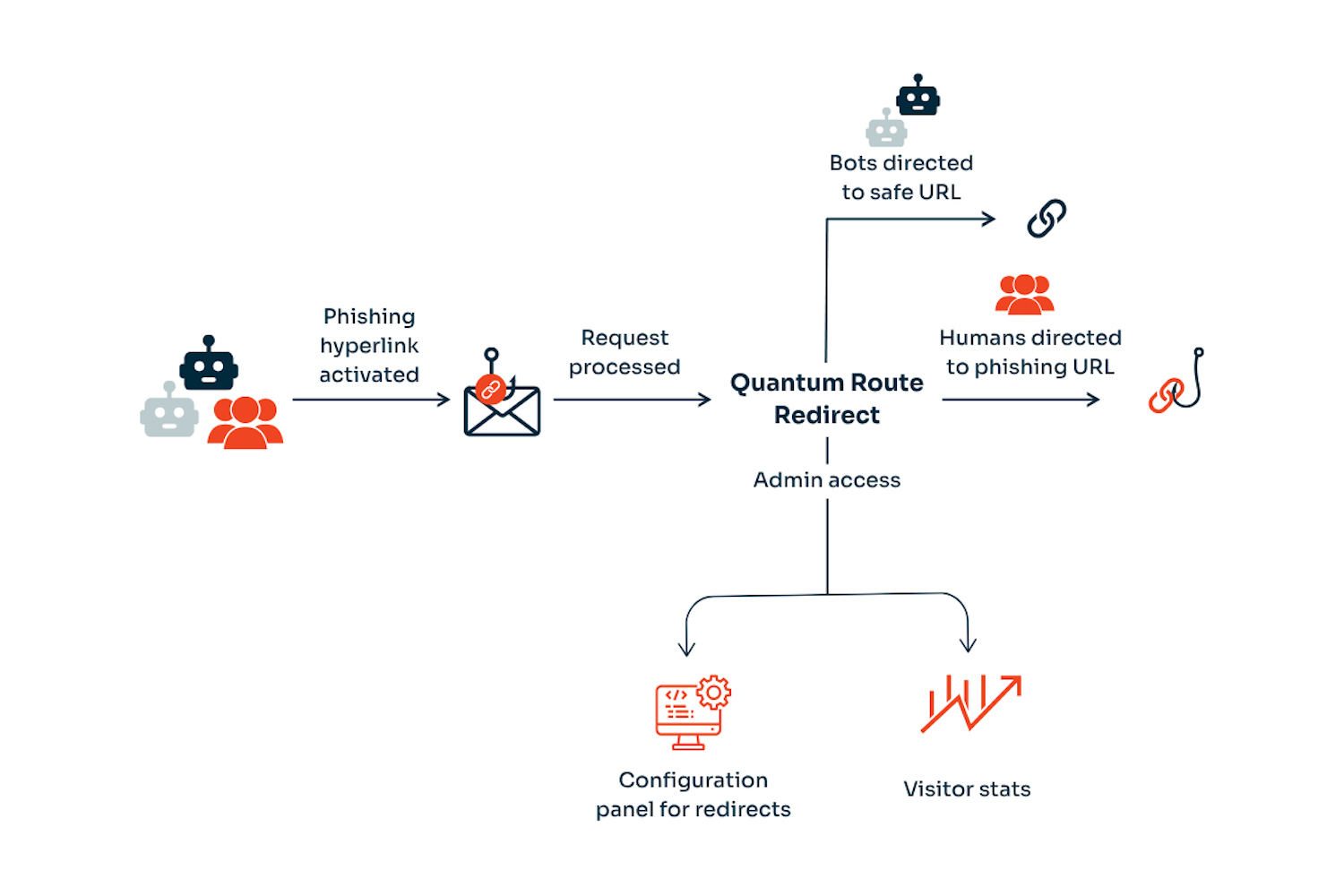

Quantum Route Redirect ist eine hinter Phishing-Links laufende Automatisierungsplattform, die beim Klick umfangreiche technische Signale, etwa Browser- und Netzwerkindikatoren, ausliest, um Besucher in Echtzeit zu klassifizieren und zielgerichtet weiterzuleiten. Anhand von Merkmalen wie Browser-Fingerprints, VPN- und Proxy-Indikatoren sowie weiteren Umgebungsdaten unterscheidet die Engine zwischen automatisierten Scannern oder Bots und echten Nutzern. Automatisierten Systemen werden harmlose Ziele oder Tarnseiten gezeigt, während echte Besucher zu Seiten zur Erfassung von Zugangsdaten geleitet werden.

Die Plattform vereint mehrere Funktionen in einem Paket, darunter Bot-Erkennung, intelligente Traffic-Routing-Logik, Fingerprinting und die Erkennung von Anonymisierungsdiensten, und stellt eine Administrationsoberfläche mit Dashboards für Echtzeit-Metriken und Kampagnensteuerung zur Verfügung. Angreifer starten typischerweise mit vertraut wirkenden E-Mails, zum Beispiel fingierten DocuSign-Nachrichten, Zahlungsaufforderungen, Voicemail-Hinweisen oder QR-Code-Lures. Die verwendeten Links folgen wiederkehrenden URL-Mustern und sind häufig auf geparkten oder kompromittierten Domains platziert. Dort nutzt das Tool dynamische Weiterleitungen, sodass Scanner und Firewalls systematisch andere Inhalte sehen als reale Nutzer. Diese Kombination aus Laufzeit-Analyse, dynamischer Weiterleitung und zentraler Steuerung ermöglicht es Angreifern, Prüfmechanismen zu umgehen und Kampagnen vergleichsweise leicht zu skalieren.

Ausmaß der Kampagnen Nutzer in rund 90 Ländern waren von den Phishing-Kampagnen betroffen. Etwa drei Viertel der Opfer stammen aus den USA. Weltweit wurden rund 1.000 Domains identifiziert, auf denen das Tool aktiv ist – ein Hinweis auf seine schnelle Verbreitung und Weiterentwicklung. Geplant ist unter anderem die automatische Generierung von QR-Codes, um „Quishing“-Angriffe weiter zu skalieren.

Empfohlene Schutzmaßnahmen

Zum Schutz vor dieser Bedrohung wird ein mehrschichtiger Sicherheitsansatz empfohlen:

- Adaptive E-Mail-Sicherheit mit kombinierter Inhaltsanalyse, URL- und Payload-Überprüfung sowie Laufzeit-Analysen statt einmaliger URL-Prüfung beim Eingang.

- Stärkere Web- und App-Schutzmaßnahmen durch moderne Firewalls und URL-Filter, die dynamische Weiterleitungen erkennen.

- Human Risk Management (HRM) und gezielte Awareness-Maßnahmen, die reale Angriffsszenarien für Schulungen nutzen.

- Vorbereitete Incident-Response-Pläne mit klaren Prozessen zur Sperrung kompromittierter Konten, forensischer Analyse und Behördenkommunikation.

Fazit

Quantum Route Redirect steht exemplarisch für die Weiterentwicklung moderner Phishing-Techniken. Die Plattform kombiniert Automatisierung, ausgefeilte Täuschungsmechanismen und detaillierte Analysefunktionen in einem skalierbaren Gesamtpaket und senkt damit die Einstiegshürde für Angreifer erheblich. Um solchen Angriffen wirksam zu begegnen, benötigen Unternehmen ein dynamisches, mehrstufiges Sicherheitskonzept, das leistungsfähige Technologien, kontinuierliche Schulungen und eine schnelle Reaktionsfähigkeit miteinander verbindet.

Weitere Details lesen Sie hier: https://blog.knowbe4.com/quantum-route-redirect-anonymous-tool-streamlining-global-phishing-attack

KnowBe4 warnt vor Quantum Route Redirect: Microsoft 365 Nutzer als Phishing-Opfer

Die KnowBe4 Threat Labs haben eine perfide Phishing-Kampagne aufgedeckt, die sich weltweit gegen Microsoft 365-Nutzer richtet und mit der die Angreifer versuchen deren Anmeldedaten zu stehlen. Sie setzen ein leistungsstarkes Tool ein, das komplexe, technische Phishing-Konfigurationen in einfache Ein-Klick-Starts verwandelt. Mit dieser Methode – Quantum Route Direct genannt – können sie bestimmte technische Kontrollen umgehen. Die Analysten des Security-Herstellers haben Anfang August erstmals Angriffe mit Quantum Route Redirect sowohl in KnowBe4 PhishER Plus als auch in KnowBe4 Defend beobachtet.

Das Phishing-Kit ist über einschlägige Foren erhältlich und verfügt über eine vorkonfigurierte Einrichtung und Phishing-Domains, die den einst technisch komplexen Ablauf einer Kampagne erheblich vereinfachen und Phishing für weniger erfahrene Cyberkriminelle nutzbar machen.

Technischer Aufbau

Quantum Route Redirect ist eine hinter Phishing-Links laufende Automatisierungsplattform, die beim Klick umfangreiche technische Signale, etwa Browser- und Netzwerkindikatoren, ausliest, um Besucher in Echtzeit zu klassifizieren und zielgerichtet weiterzuleiten. Anhand von Merkmalen wie Browser-Fingerprints, VPN- und Proxy-Indikatoren sowie weiteren Umgebungsdaten unterscheidet die Engine zwischen automatisierten Scannern oder Bots und echten Nutzern. Automatisierten Systemen werden harmlose Ziele oder Tarnseiten gezeigt, während echte Besucher zu Seiten zur Erfassung von Zugangsdaten geleitet werden.

Die Plattform vereint mehrere Funktionen in einem Paket, darunter Bot-Erkennung, intelligente Traffic-Routing-Logik, Fingerprinting und die Erkennung von Anonymisierungsdiensten, und stellt eine Administrationsoberfläche mit Dashboards für Echtzeit-Metriken und Kampagnensteuerung zur Verfügung. Angreifer starten typischerweise mit vertraut wirkenden E-Mails, zum Beispiel fingierten DocuSign-Nachrichten, Zahlungsaufforderungen, Voicemail-Hinweisen oder QR-Code-Lures. Die verwendeten Links folgen wiederkehrenden URL-Mustern und sind häufig auf geparkten oder kompromittierten Domains platziert. Dort nutzt das Tool dynamische Weiterleitungen, sodass Scanner und Firewalls systematisch andere Inhalte sehen als reale Nutzer. Diese Kombination aus Laufzeit-Analyse, dynamischer Weiterleitung und zentraler Steuerung ermöglicht es Angreifern, Prüfmechanismen zu umgehen und Kampagnen vergleichsweise leicht zu skalieren.

Ausmaß der Kampagnen Nutzer in rund 90 Ländern waren von den Phishing-Kampagnen betroffen. Etwa drei Viertel der Opfer stammen aus den USA. Weltweit wurden rund 1.000 Domains identifiziert, auf denen das Tool aktiv ist – ein Hinweis auf seine schnelle Verbreitung und Weiterentwicklung. Geplant ist unter anderem die automatische Generierung von QR-Codes, um „Quishing“-Angriffe weiter zu skalieren.

Empfohlene Schutzmaßnahmen

Zum Schutz vor dieser Bedrohung wird ein mehrschichtiger Sicherheitsansatz empfohlen:

- Adaptive E-Mail-Sicherheit mit kombinierter Inhaltsanalyse, URL- und Payload-Überprüfung sowie Laufzeit-Analysen statt einmaliger URL-Prüfung beim Eingang.

- Stärkere Web- und App-Schutzmaßnahmen durch moderne Firewalls und URL-Filter, die dynamische Weiterleitungen erkennen.

- Human Risk Management (HRM) und gezielte Awareness-Maßnahmen, die reale Angriffsszenarien für Schulungen nutzen.

- Vorbereitete Incident-Response-Pläne mit klaren Prozessen zur Sperrung kompromittierter Konten, forensischer Analyse und Behördenkommunikation.

Fazit

Quantum Route Redirect steht exemplarisch für die Weiterentwicklung moderner Phishing-Techniken. Die Plattform kombiniert Automatisierung, ausgefeilte Täuschungsmechanismen und detaillierte Analysefunktionen in einem skalierbaren Gesamtpaket und senkt damit die Einstiegshürde für Angreifer erheblich. Um solchen Angriffen wirksam zu begegnen, benötigen Unternehmen ein dynamisches, mehrstufiges Sicherheitskonzept, das leistungsfähige Technologien, kontinuierliche Schulungen und eine schnelle Reaktionsfähigkeit miteinander verbindet.

Weitere Details lesen Sie hier: https://blog.knowbe4.com/quantum-route-redirect-anonymous-tool-streamlining-global-phishing-attack