|

SAN CARLOS, Kalifornien, USA, 7. Dezember 2023 – Check Point Research (CRP), die Forschungsabteilung von Check Point® Software Technologies Ltd. (NASDAQ: CHKP), einem weltweit führenden Anbieter von Cyber-Sicherheitslösungen, veröffentlicht den nächsten Betrug im Bereich der Krypto-Währungen. Check Point Research hat einen ausgeklügelten Krypto-Währungsbetrug aufgedeckt, bei dem Hacker die Pool-Liquidität manipulierten, um den Preis eines Tokens um unglaubliche 22 000 Prozent in die Höhe zu treiben und ahnungslosen Investoren 80 000 US-Dollar zu stehlen.

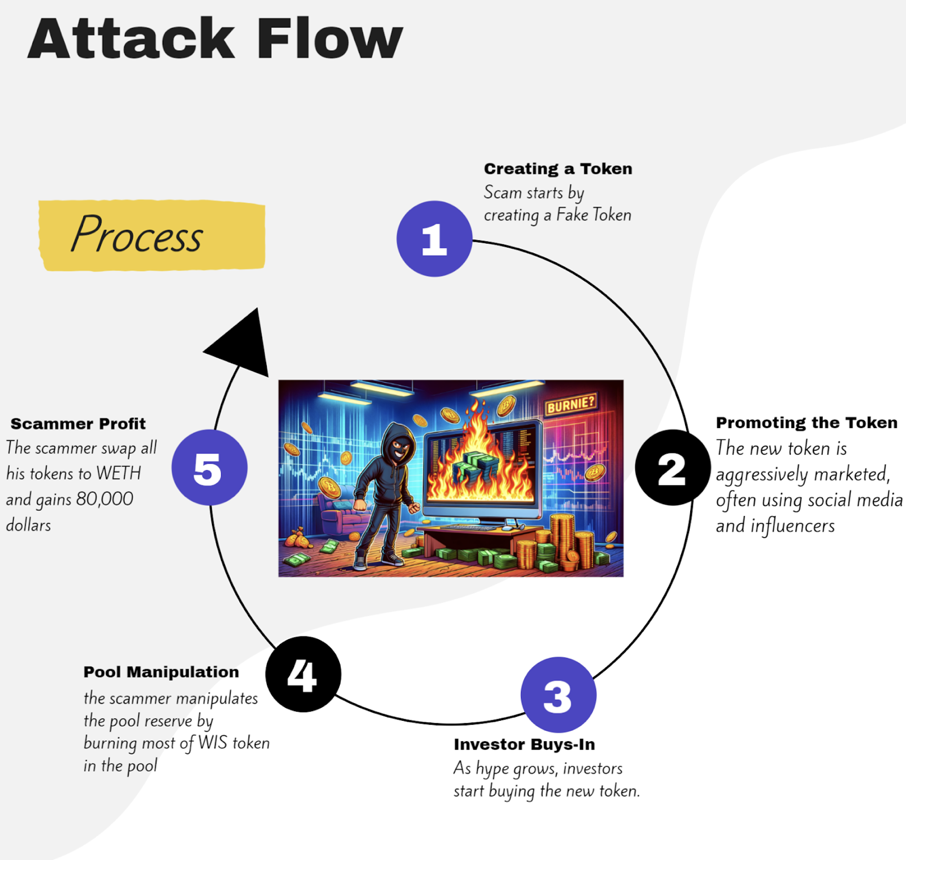

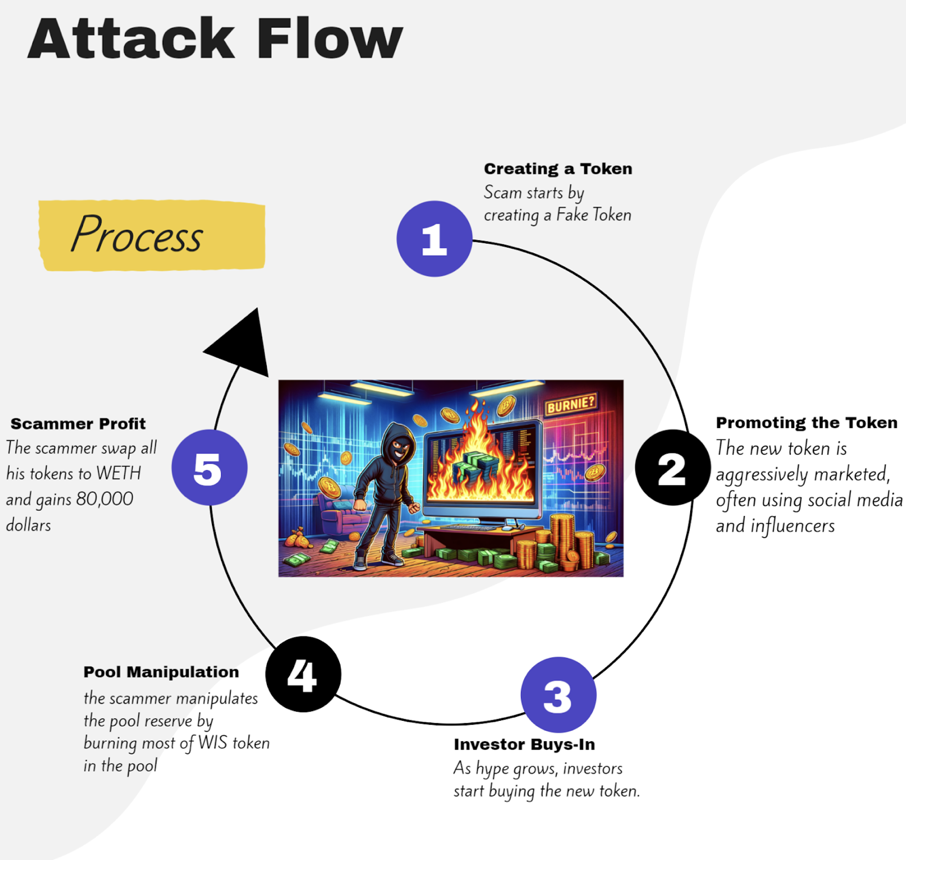

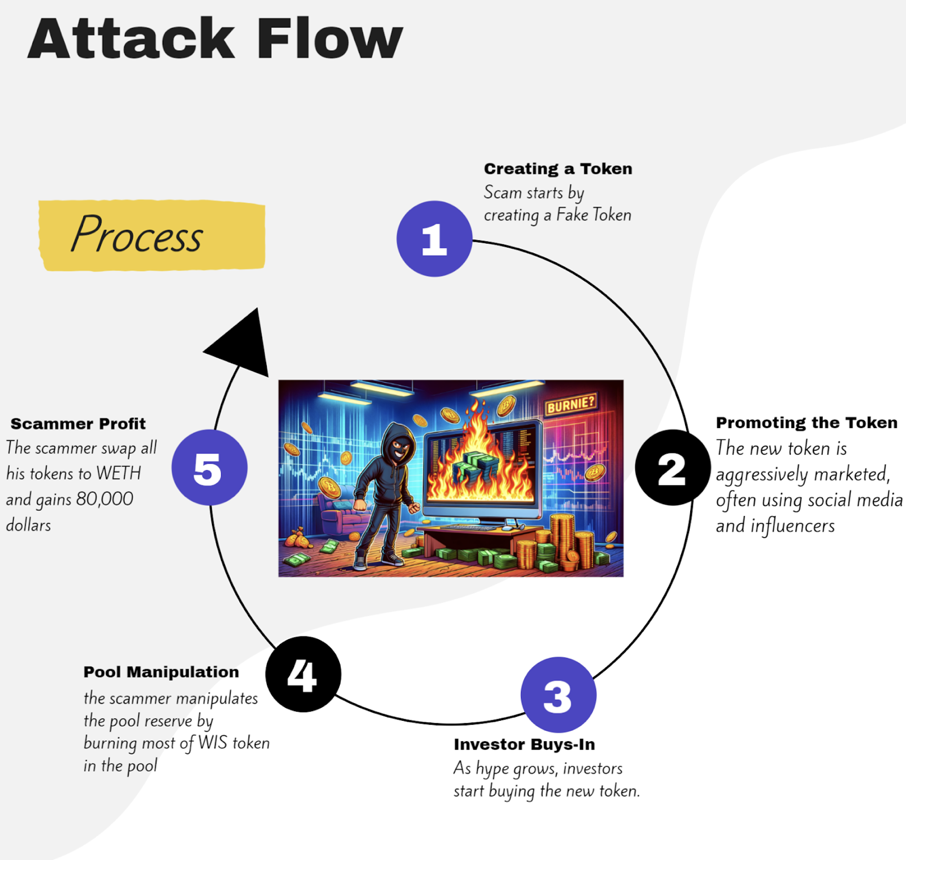

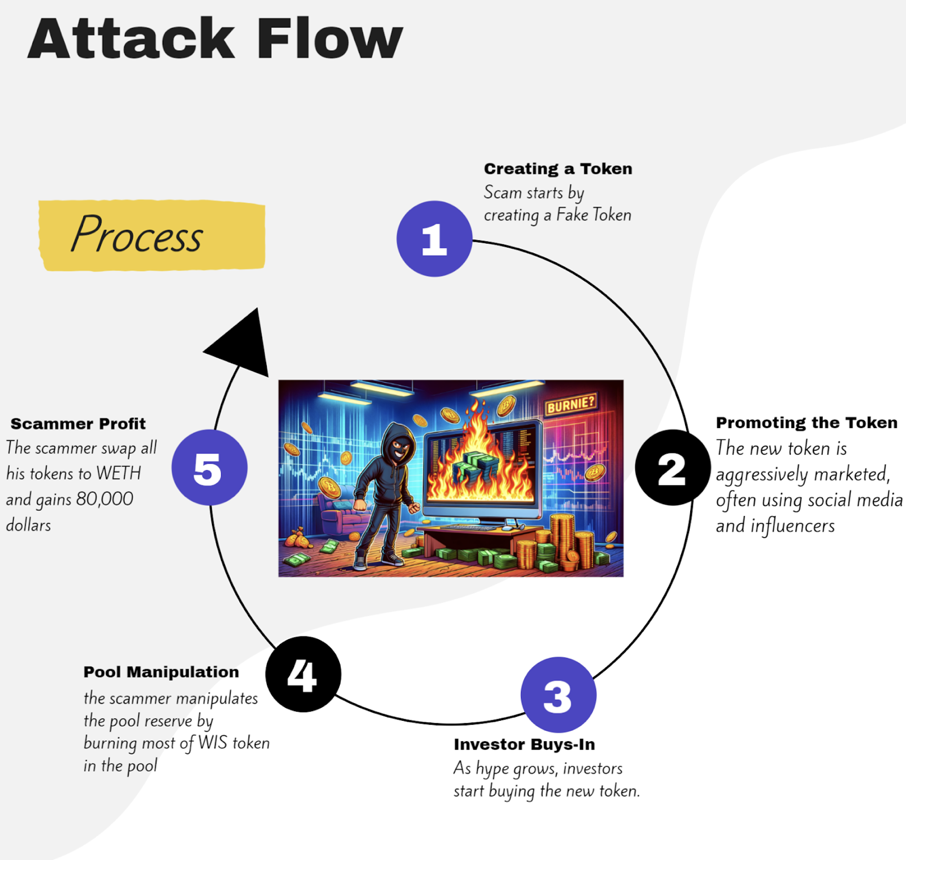

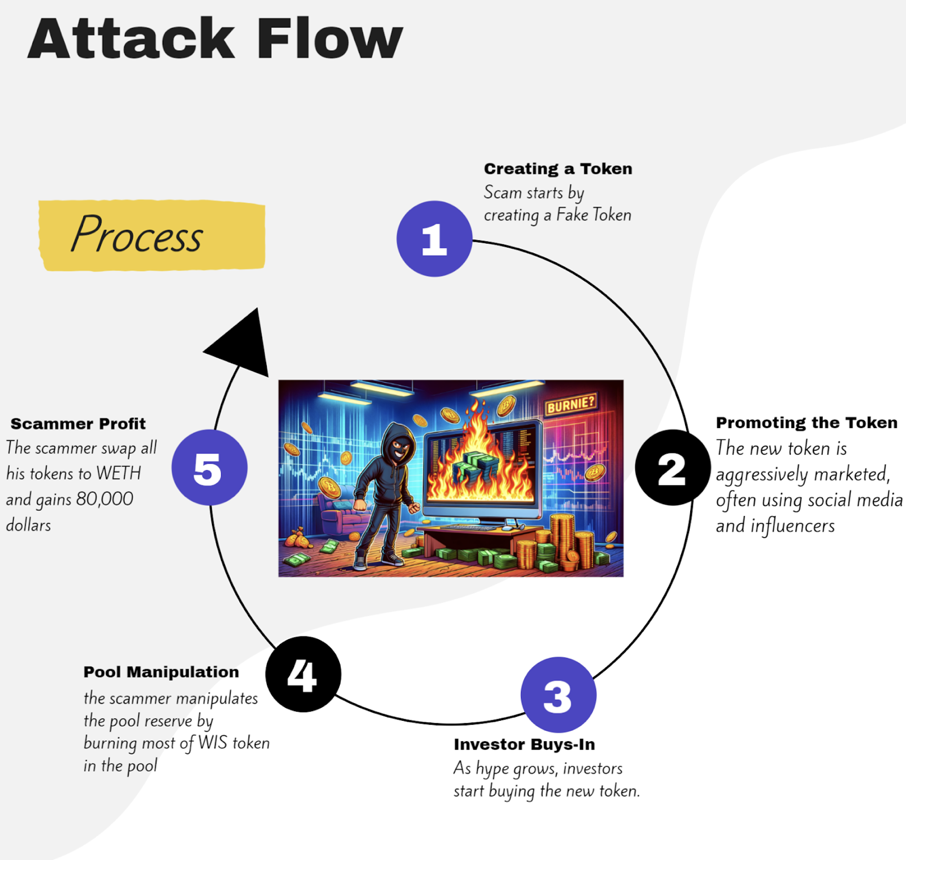

Die Blockchain ThreatIntelligence von Check Point hat durch sorgfältige Untersuchungen einen beunruhigenden Trend im Bereich des dezentralisierten Finanzwesens aufgedeckt: Der Betrug vollzog sich in zwei Stufen: Zunächst wurde ein neuer Krypto-Währung-Token kreiert und aggressiv beworben, um Investoren anzulocken, gefolgt von einer drastischen Manipulation der Liquidität des Tokens.

Abbildung 1: Gefahrenmeldung der Blockchain ThreatIntelligence von Check Point (Check Point Software Technologies Ltd.).

Der Betrüger verwendete zwei verschiedene Wallets, um einen Vertrags-Token namens WIZ sowie dessen zugehörigen Liquiditäts-Pool einzurichten. Der Pool enthielt Reserven von WIZ und einer anderen Krypto-Währung, WETH. Der Betrüger erstellte dann einen betrügerischen Vertrag, um eine Hintertür im System auszunutzen, die es ihm ermöglichte, den Preis des WIZ-Tokens zu manipulieren. Diese Manipulation führte zu einem schnellen und kalkulierten Diebstahl von 80 000 US-Dollar von Investoren, die durch den künstlich aufgeblähten Preis des Tokens angelockt wurden.

Abbildung 2: Angriffsweg des Token-Betrugs (Check Point Software Technologies Ltd.).

Liquiditäts-Pools sind ein wesentlicher Bestandteil von Krypto-Währungsbörsen, da sie es den Nutzern ermöglichen, verschiedene Arten von digitalen Währungen problemlos zu handeln. Sie können jedoch anfällig für Manipulationstaktiken sein. In diesem Fall machte sich der Betrüger die Mechanik dieser Pools zunutze, indem er den Großteil der WIZ-Token vernichtete, wodurch das Angebot verknappt und der Preis des Tokens vorübergehend in die Höhe getrieben wurde.

Dies ist kein Einzelfall. Check Point Research hat bereits über einen millionenschweren Betrug berichtet, an dem eine gefälschte Token-Fabrik beteiligt war. Diese Vorfälle belegen eine sich entwickelnde Strategie von Cyber-Kriminellen, um dezentrale Finanzplattformen auszunutzen.

Mehr zur neuen Sicherheitsforschung lesen Sie hier: https://blog.checkpoint.com/security/crypto-deception-unveiled-check-point-research-reports-manipulation-of-pool-liquidity-skyrockets-token-price-by-22000/

Weitere Neuigkeiten lesen Sie im Check-Point-Blog: https://blog.checkpoint.com/

Technische Berichte der Sicherheitsforschers finden Sie im CPR-Blog:https://research.checkpoint.com/

Folgen Sie Check Point über:

LinkedIn: https://www.linkedin.com/company/check-point-software-technologies

X: https://twitter.com/checkpointsw

Facebook: https://www.facebook.com/checkpointsoftware

Blog: https://blog.checkpoint.com

YouTube: https://www.youtube.com/user/CPGlobal

Über Check Point Research

Check Point Research stellt Check Point Software-Kunden und der gesamten Geheimdienst-Community führende Erkenntnisse über Cyber-Bedrohungen zur Verfügung. Das Forschungsteam sammelt und analysiert globale Cyber-Angriffsdaten, die in der ThreatCloud gespeichert sind, um Hacker in Schach zu halten und gleichzeitig sicherzustellen, dass alle Check Point-Produkte mit den neuesten Schutzmaßnahmen aktualisiert werden. Das Forschungsteam besteht aus über 100 Analysten und Forschern, die mit anderen Sicherheitsanbietern, Strafverfolgungsbehörden und verschiedenen CERTs zusammenarbeiten.

Über Check Point Software Technologies Ltd.

Check Point Software Technologies Ltd. (www.checkpoint.com) ist ein führender Anbieter von Cybersicherheitslösungen für Unternehmen und Behörden weltweit. Das Lösungsportfolio von Check Point Infinity schützt Unternehmen und öffentliche Einrichtungen vor Cyberangriffen der fünften Generation mit einer branchenführenden Abfangrate von Malware, Ransomware und anderen Bedrohungen. Infinity besteht aus vier Kernsäulen, die kompromisslose Sicherheit und Bedrohungsabwehr in Unternehmensumgebungen bieten: Check Point Harmony für Remote-Benutzer, Check Point CloudGuard für die automatische Absicherung von Clouds und Check Point Quantum für den Schutz von Netzwerkperimetern und Rechenzentren, die alle durch das branchenweit umfassendste, intuitivste Unified-Security-Management gesteuert werden: Check Point Horizon, eine Security-Operations-Suite, die auf Prävention setzt. Check Point schütztüber 100.000 UnternehmenallerGrößenordnungen.

|