Check Point Research: Discord von Hackern für weltweite mehrstufige Attacken missbraucht

Check Point® Software Technologies Ltd.(NASDAQ: CHKP), ein Pionier und weltweit führender Anbieter von Cyber-Sicherheitslösungen, geht in einem neuen Forschungsbericht auf die allseits beliebte Plattform Discord ein. Ob Gamer, Communities verschiedener Szenen, Geschäftsleute – viele nutzen Discord, um sicher und schnell in Verbindung zu treten. Allein in Deutschland wird die Nutzerzahl auf 3,5 Millionen monatlich aktive Nutzer geschätzt, da im Jahr 2021 eine Web-Analyse zeigte, dass 4,17 Prozent der rund 85 Millionen Desktop-Zugriffe aus aller Welt auf Discord aus Deutschland stammten. Insgesamt verzeichnet die Plattform rund 200 Millionen monatlich aktive Nutzer und rund 19 Millionen Server.

Cyber-Kriminellen war es nun möglich, mittels eines Fehlers im System gelöschte oder abgelaufene Einladungs-Links per Hijacking für ihre Zwecke zu nutzen. Auf diese Weise konnten sie Nutzer geschickt und heimlich auf ihre schädlichen Server umleiten. Es handelte sich somit um Einladungs-Links, die von vertrauenswürdigen Nutzern, wie legitimen Communities der Plattform, bereits vor Monaten in Internet-Foren, auf Social-Media-Plattformen, oder auf offiziellen Websites veröffentlicht wurden. Am Ende der Umleitung durch die Hacker stehen ausgeklügelte Phishing-Angriffe und Malware-Kampagnen, wie die Sicherheitsforscher herausfinden konnten. Dies beinhaltet mehrstufige Infektionen, die einer Erkennung durch Anti-Viren-Software entgehen kann und Sandboxes erkennt, um ungehindert Malware wie AsyncRAT und Skuld Stealer auf den Rechnern der Opfer zu installieren.

Zu den Discord-Links muss man wissen: Es gibt temporäre, permanente und individuelle (vanity genannt). Die temporären Links laufen nach einer bestimmten Zeit ab, die permanenten niemals und die individuellen sind benutzerdefinierte URLs, die nur Servern mit Premium-Status (Level 3 Boost) zur Verfügung stehen. Die Sicherheitsforschung von Check Point ergab, dass Hacker die Handhabung von Discord der abgelaufenen oder gelöschten Links missbrauchen können – insbesondere bezogen auf die individuellen Links. Das Problem hierbei: Obwohl ein individueller Link abläuft, oder der ausgebende Server den Premium-Status verliert, kann der Einladungs-Code wieder aktiviert werden. Diesen Umstand nutzen die Cyber-Kriminellen aus: Sie können den reaktivierten Code für sich nutzen und die Discord-Nutzer auf ihre Server umleiten. In vielen Fällen stießen die Nutzer auf solche Codes bei alten und verlässlichen Discord-Quellen und hatten somit keinen Grund für ein Misstrauen. Was die Sache noch verschlimmert: Die Discord App vermittelt den Nutzern manchmal den falschen Eindruck, dass temporäre Links dauerhaft gespeichert worden wären, was zu der Ansammlung von Codes beiträgt, die von Hackern missbraucht werden können.

Wenn ein solcher Einladungs-Link von den Hackern umgebaut wird, dann leitet er die Nutzer auf einen schädlichen Server um, die echte Discord-Server und ihre Oberflächen täuschend echt nachbilden. Außerdem sind für Neuankömmlinge bei Discord-Servern meist viele Kanäle gesperrt, bis auf einen, der sich „Verify“ nennt, und das neue Konto verifizieren soll – so auch auf dem Hacker-Server. Ein falscher Chat-Bot namens „Safeguard“ fordert die Nutzer auf, die übliche Verifikation durchzuführen.

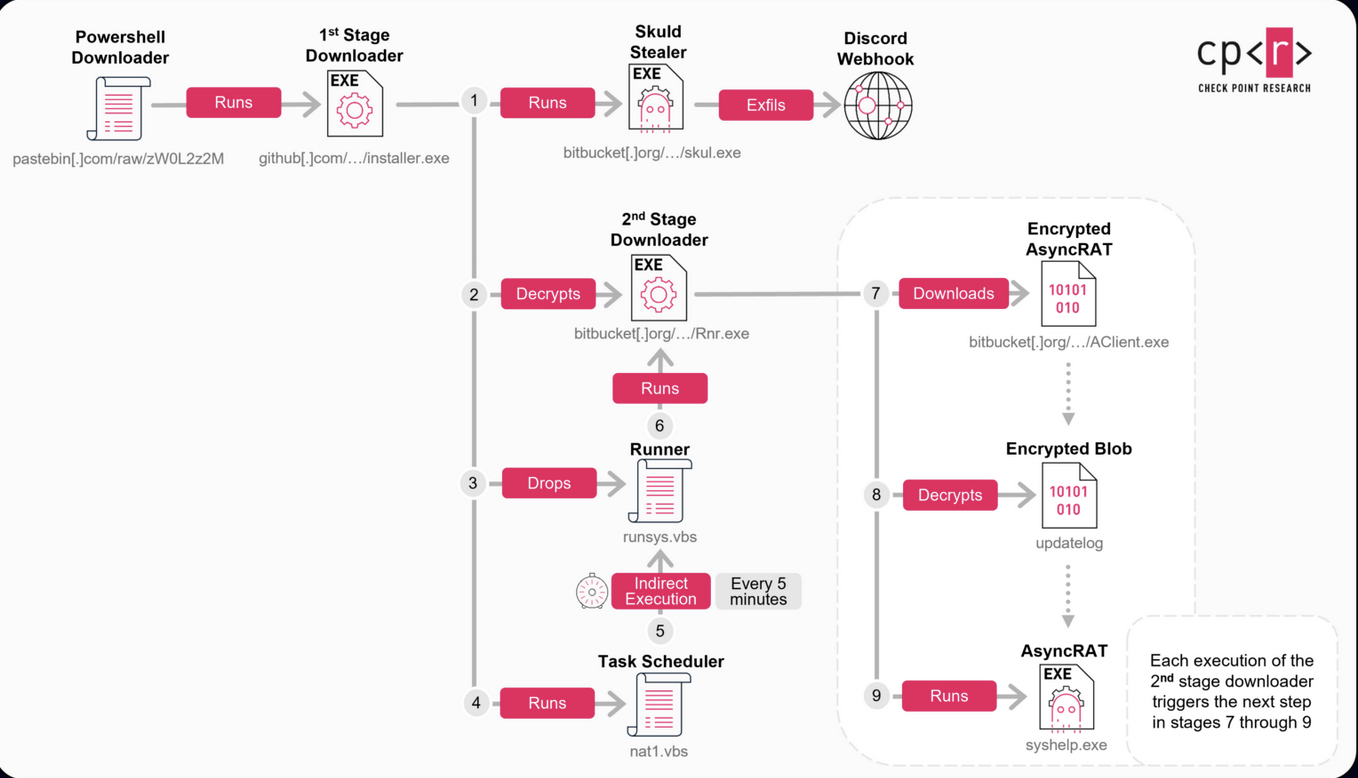

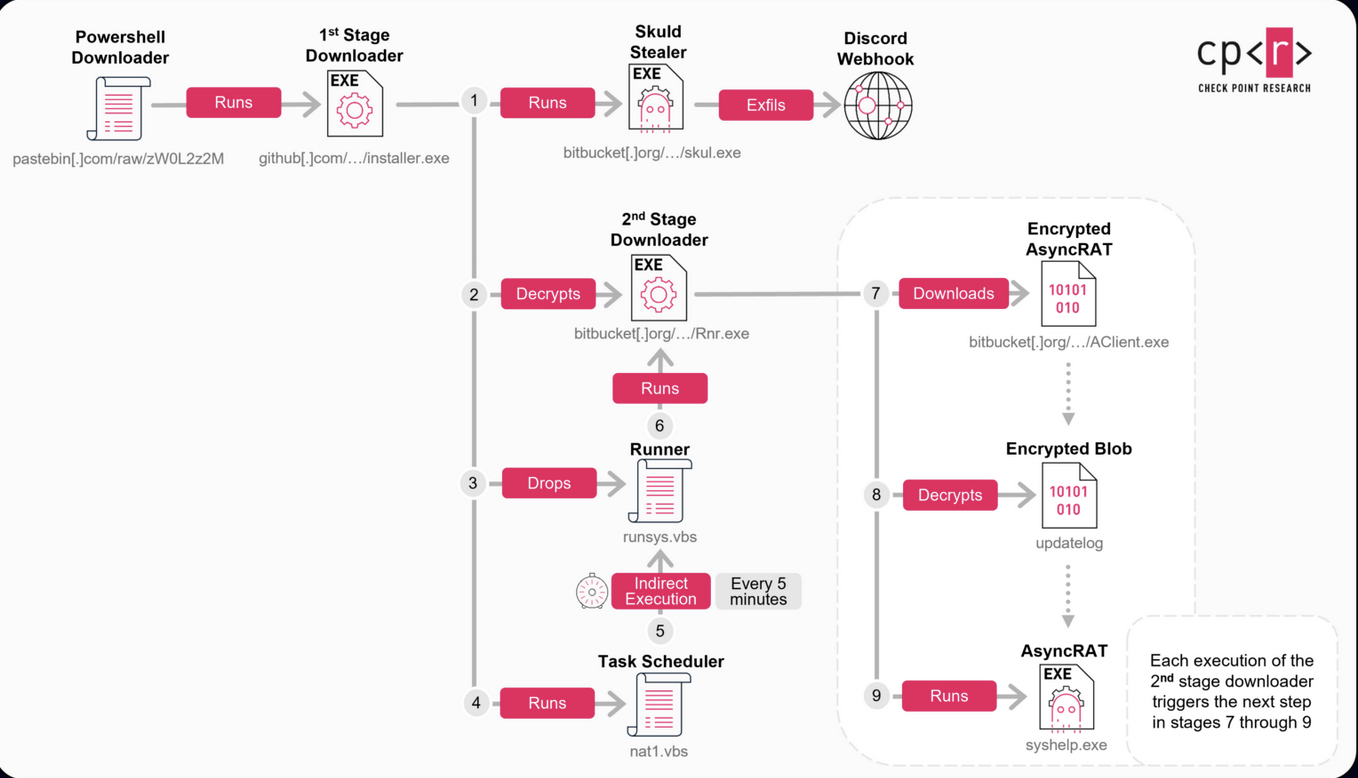

Klickt der Nutzer nun auf „Verify“ wird ein OAuth2-Prozess in Gang gesetzt und leitet den Nutzer auf eine Phishing-Seite um, die Discord äußerst ähnlichsieht. Diese Website lädt vorab eine schädliche PowerShell-Befehlsstruktur in die Oberfläche und leitet den Nutzer nun durch einen gefälschten Prozess zur vermeintlichen Verifizierung. Diese Technik, die als ClickFix bekannt ist, verleitet den Nutzer trickreich dazu, den PowerShell-Befehl über den Windows-Ausführen-Dialog ausführen zu lassen. Tut er das, veranlasst das PowerShell-Script das Herunterladen zusätzlicher Komponenten von Pastebin und Github und startet somit eine mehrstufige Infektion des Zielrechners. Am Ende wird der Computer mit Payloads infiziert, darunter Remote Access Trojans (RAT), wie AsyncRAT, die den Hackern einen Fernzugriff gewähren, sowie der Skuld Stealer, welcher es auf Zugangsdaten von Browsern und Krypto-Wallets abgesehen hat.

Was die Sicherheitsforscher zu bedenken geben: Die Kampagne ist nicht statisch angelegt worden. Sie konnten beobachten, dass die Cyber-Kriminellen regelmäßig ihren Downloader aktualisieren, um eine Zero-Detection-Bewertung bei der Viren-Datenbank VirusTotal aufrecht zu erhalten. Zudem haben sie eine gleichzeitig laufende, gleiche Kampagne gefunden, die gezielt Videospieler anspricht. Dort wurde der erste Downloader in ein mit Trojanern verseuchtes Cheat-Tool für das Videospiel The Sims 4 gepackt. Die Hacker sind also flexibel genug unterwegs, um verschiedene Gruppen ins Visier zu nehmen.

Die Sicherheitsforscher betonen, dass die Schätzung einer Opferzahl sehr schwer ist, da eben die Discord Webhooks heimlich für den Datendiebstahl benutzt werden. Anhand der Download-Zahlen aus den Repositories, die für diese Malware-Kampagne genutzt werden, lassen sich aber über 1300 Downloads ablesen. Diese verteilen sich über die ganze Welt, darunter auch Deutschland, Frankreich, Großbritannien und die USA. Da der Fokus auf dem Diebstahl von Zugangsdaten, vor allem von Krypto-Geldbörsen, liegt, gehen die Sicherheitsforscher von einer eindeutig finanziellen Motivation der Angreifer aus.

Diese Hacker-Attacke unterstreicht, wie ein kleines Untersystem einer vertrauenswürdigen Plattform, wie Discord und die zugehörigen Einladungs-Links, missbraucht werden können. Durch das Hijacking vertrauenswürdiger Links schufen die Angreifer eine effektive Angriffskette, die Social Engineering mit dem Missbrauch legitimer Dienste, wie GitHub, Bitbucket und Pastebin, kombinierte.

Anstatt auf aufwendige Verschleierungstechniken zu setzen, nutzten die Angreifer einfachere, heimlichere Methoden, wie verhaltensbasierte Ausführung, geplante Aufgaben und verzögerte Entschlüsselung der Payload. Diese Kampagne verdeutlicht somit die zunehmende Raffinesse von Social-Engineering-Angriffen, die das Vertrauen der Benutzer in Dienste missbrauchen. Dies zeigt, wie leicht beliebte Plattformen manipuliert werden können, wenn grundlegende Funktionen – wie die schlichte Verarbeitung von Einladungs-Links – ungesichert bleiben.

Discord hat bereits den schädlichen Bot, der in dieser Kampagne benutzt wurde, stillgelegt, aber die zentrale Taktik bleibt anwendbar. Hacker können einfach neue Bots registrieren oder neue Angriffswege gehen, während sie damit fortfahren, das Einladungs-System zu missbrauchen.

Nutzer von Discord können folgende Tipps beherzigen, um sich zu schützen:

- Einladungs-Links lieber doppelt prüfen: Immer die URL vor dem Klick auf Ungereimtheiten untersuchen und auch dann, wenn der Link aus einer alten, vertrauenswürdigen Quelle stammt (wie ein Forum-Post oder ein Tweet) die Legitimität dieser Quelle prüfen.

- Permanente Einladungs-Links bevorzugen: Betreibt man einen eigenen Discord-Server, sollten dauerhafte Links, die niemals erlöschen, ausgegeben werden. Temporäre sollte man zudem niemals veröffentlichen.

- Auf das Siegel „Verifizierte App“ achten, bevor man Bots nutzt: Legitime Bots tragen das offizielle Discord-Siegel „Verifizierte App“. Viele falsche Bots tragen es nicht.

- Niemals unbekannte Befehlszeilen ausführen lassen: Kein echter Discord-Server oder -Prozess sollte den Nutzer auffordern, einen PowerShell-Befehl ausführen zu lassen oder andere Codes in das Kommando-Fenster des Computers zu kopieren. Sollte man dazu aufgefordert werden, immer die Legitimität der Aufforderung prüfen.

- Mehrschichtige Abwehr und vorrausschauenden Schutz einführen: Unternehmen sollten Security Awareness Training mit Endpunkt-Schutz, Phishing-Erkennung und Browser-Sicherheitslösungen kombinieren, die präventiv gegen Cyber-Bedrohungen vorgehen.

Alle Einzelheiten lesen Sie hier: https://research.checkpoint.com/2025/from-trust-to-threat-hijacked-discord-invites-used-for-multi-stage-malware-delivery/

Check Point Research: Discord von Hackern für weltweite mehrstufige Attacken missbraucht

Check Point® Software Technologies Ltd.(NASDAQ: CHKP), ein Pionier und weltweit führender Anbieter von Cyber-Sicherheitslösungen, geht in einem neuen Forschungsbericht auf die allseits beliebte Plattform Discord ein. Ob Gamer, Communities verschiedener Szenen, Geschäftsleute – viele nutzen Discord, um sicher und schnell in Verbindung zu treten. Allein in Deutschland wird die Nutzerzahl auf 3,5 Millionen monatlich aktive Nutzer geschätzt, da im Jahr 2021 eine Web-Analyse zeigte, dass 4,17 Prozent der rund 85 Millionen Desktop-Zugriffe aus aller Welt auf Discord aus Deutschland stammten. Insgesamt verzeichnet die Plattform rund 200 Millionen monatlich aktive Nutzer und rund 19 Millionen Server.

Cyber-Kriminellen war es nun möglich, mittels eines Fehlers im System gelöschte oder abgelaufene Einladungs-Links per Hijacking für ihre Zwecke zu nutzen. Auf diese Weise konnten sie Nutzer geschickt und heimlich auf ihre schädlichen Server umleiten. Es handelte sich somit um Einladungs-Links, die von vertrauenswürdigen Nutzern, wie legitimen Communities der Plattform, bereits vor Monaten in Internet-Foren, auf Social-Media-Plattformen, oder auf offiziellen Websites veröffentlicht wurden. Am Ende der Umleitung durch die Hacker stehen ausgeklügelte Phishing-Angriffe und Malware-Kampagnen, wie die Sicherheitsforscher herausfinden konnten. Dies beinhaltet mehrstufige Infektionen, die einer Erkennung durch Anti-Viren-Software entgehen kann und Sandboxes erkennt, um ungehindert Malware wie AsyncRAT und Skuld Stealer auf den Rechnern der Opfer zu installieren.

Zu den Discord-Links muss man wissen: Es gibt temporäre, permanente und individuelle (vanity genannt). Die temporären Links laufen nach einer bestimmten Zeit ab, die permanenten niemals und die individuellen sind benutzerdefinierte URLs, die nur Servern mit Premium-Status (Level 3 Boost) zur Verfügung stehen. Die Sicherheitsforschung von Check Point ergab, dass Hacker die Handhabung von Discord der abgelaufenen oder gelöschten Links missbrauchen können – insbesondere bezogen auf die individuellen Links. Das Problem hierbei: Obwohl ein individueller Link abläuft, oder der ausgebende Server den Premium-Status verliert, kann der Einladungs-Code wieder aktiviert werden. Diesen Umstand nutzen die Cyber-Kriminellen aus: Sie können den reaktivierten Code für sich nutzen und die Discord-Nutzer auf ihre Server umleiten. In vielen Fällen stießen die Nutzer auf solche Codes bei alten und verlässlichen Discord-Quellen und hatten somit keinen Grund für ein Misstrauen. Was die Sache noch verschlimmert: Die Discord App vermittelt den Nutzern manchmal den falschen Eindruck, dass temporäre Links dauerhaft gespeichert worden wären, was zu der Ansammlung von Codes beiträgt, die von Hackern missbraucht werden können.

Wenn ein solcher Einladungs-Link von den Hackern umgebaut wird, dann leitet er die Nutzer auf einen schädlichen Server um, die echte Discord-Server und ihre Oberflächen täuschend echt nachbilden. Außerdem sind für Neuankömmlinge bei Discord-Servern meist viele Kanäle gesperrt, bis auf einen, der sich „Verify“ nennt, und das neue Konto verifizieren soll – so auch auf dem Hacker-Server. Ein falscher Chat-Bot namens „Safeguard“ fordert die Nutzer auf, die übliche Verifikation durchzuführen.

Klickt der Nutzer nun auf „Verify“ wird ein OAuth2-Prozess in Gang gesetzt und leitet den Nutzer auf eine Phishing-Seite um, die Discord äußerst ähnlichsieht. Diese Website lädt vorab eine schädliche PowerShell-Befehlsstruktur in die Oberfläche und leitet den Nutzer nun durch einen gefälschten Prozess zur vermeintlichen Verifizierung. Diese Technik, die als ClickFix bekannt ist, verleitet den Nutzer trickreich dazu, den PowerShell-Befehl über den Windows-Ausführen-Dialog ausführen zu lassen. Tut er das, veranlasst das PowerShell-Script das Herunterladen zusätzlicher Komponenten von Pastebin und Github und startet somit eine mehrstufige Infektion des Zielrechners. Am Ende wird der Computer mit Payloads infiziert, darunter Remote Access Trojans (RAT), wie AsyncRAT, die den Hackern einen Fernzugriff gewähren, sowie der Skuld Stealer, welcher es auf Zugangsdaten von Browsern und Krypto-Wallets abgesehen hat.

Was die Sicherheitsforscher zu bedenken geben: Die Kampagne ist nicht statisch angelegt worden. Sie konnten beobachten, dass die Cyber-Kriminellen regelmäßig ihren Downloader aktualisieren, um eine Zero-Detection-Bewertung bei der Viren-Datenbank VirusTotal aufrecht zu erhalten. Zudem haben sie eine gleichzeitig laufende, gleiche Kampagne gefunden, die gezielt Videospieler anspricht. Dort wurde der erste Downloader in ein mit Trojanern verseuchtes Cheat-Tool für das Videospiel The Sims 4 gepackt. Die Hacker sind also flexibel genug unterwegs, um verschiedene Gruppen ins Visier zu nehmen.

Die Sicherheitsforscher betonen, dass die Schätzung einer Opferzahl sehr schwer ist, da eben die Discord Webhooks heimlich für den Datendiebstahl benutzt werden. Anhand der Download-Zahlen aus den Repositories, die für diese Malware-Kampagne genutzt werden, lassen sich aber über 1300 Downloads ablesen. Diese verteilen sich über die ganze Welt, darunter auch Deutschland, Frankreich, Großbritannien und die USA. Da der Fokus auf dem Diebstahl von Zugangsdaten, vor allem von Krypto-Geldbörsen, liegt, gehen die Sicherheitsforscher von einer eindeutig finanziellen Motivation der Angreifer aus.

Diese Hacker-Attacke unterstreicht, wie ein kleines Untersystem einer vertrauenswürdigen Plattform, wie Discord und die zugehörigen Einladungs-Links, missbraucht werden können. Durch das Hijacking vertrauenswürdiger Links schufen die Angreifer eine effektive Angriffskette, die Social Engineering mit dem Missbrauch legitimer Dienste, wie GitHub, Bitbucket und Pastebin, kombinierte.

Anstatt auf aufwendige Verschleierungstechniken zu setzen, nutzten die Angreifer einfachere, heimlichere Methoden, wie verhaltensbasierte Ausführung, geplante Aufgaben und verzögerte Entschlüsselung der Payload. Diese Kampagne verdeutlicht somit die zunehmende Raffinesse von Social-Engineering-Angriffen, die das Vertrauen der Benutzer in Dienste missbrauchen. Dies zeigt, wie leicht beliebte Plattformen manipuliert werden können, wenn grundlegende Funktionen – wie die schlichte Verarbeitung von Einladungs-Links – ungesichert bleiben.

Discord hat bereits den schädlichen Bot, der in dieser Kampagne benutzt wurde, stillgelegt, aber die zentrale Taktik bleibt anwendbar. Hacker können einfach neue Bots registrieren oder neue Angriffswege gehen, während sie damit fortfahren, das Einladungs-System zu missbrauchen.

Nutzer von Discord können folgende Tipps beherzigen, um sich zu schützen:

- Einladungs-Links lieber doppelt prüfen: Immer die URL vor dem Klick auf Ungereimtheiten untersuchen und auch dann, wenn der Link aus einer alten, vertrauenswürdigen Quelle stammt (wie ein Forum-Post oder ein Tweet) die Legitimität dieser Quelle prüfen.

- Permanente Einladungs-Links bevorzugen: Betreibt man einen eigenen Discord-Server, sollten dauerhafte Links, die niemals erlöschen, ausgegeben werden. Temporäre sollte man zudem niemals veröffentlichen.

- Auf das Siegel „Verifizierte App“ achten, bevor man Bots nutzt: Legitime Bots tragen das offizielle Discord-Siegel „Verifizierte App“. Viele falsche Bots tragen es nicht.

- Niemals unbekannte Befehlszeilen ausführen lassen: Kein echter Discord-Server oder -Prozess sollte den Nutzer auffordern, einen PowerShell-Befehl ausführen zu lassen oder andere Codes in das Kommando-Fenster des Computers zu kopieren. Sollte man dazu aufgefordert werden, immer die Legitimität der Aufforderung prüfen.

- Mehrschichtige Abwehr und vorrausschauenden Schutz einführen: Unternehmen sollten Security Awareness Training mit Endpunkt-Schutz, Phishing-Erkennung und Browser-Sicherheitslösungen kombinieren, die präventiv gegen Cyber-Bedrohungen vorgehen.

Alle Einzelheiten lesen Sie hier: https://research.checkpoint.com/2025/from-trust-to-threat-hijacked-discord-invites-used-for-multi-stage-malware-delivery/