BlueVoyant – SOC spürt Phishing-Kampagne auf, die es auf Twilio SendGrid-Anmeldedaten abgesehen hat

Vor kurzem hat das Security Operations Center von BlueVoyant eine Phishing Kampagne aufgespürt, mit der Cyberkriminelle sich in den Besitz der Twilio SendGrid-Anmeldedaten ihrer Opfer bringen wollten. Nachdem das SOC-Team den Angriff abgewehrt hatte, unterzog die Threat Fusion Cell (TFC) von BlueVoyant den Angriff einer eingehenden Untersuchung. Deren Ergebnisse wurden nun in einem Blogbeitrag vorgestellt.

Der Cloud-basierte E-Mail-Dienst Twilio SendGrid wird von vielen Unternehmen zur Verwaltung ihrer internen und externen Kommunikation genutzt. Da er hierzu in wichtige Geschäftssysteme integriert ist und wertvolle Daten, wie Kontaktlisten, E-Mail-Vorlagen und API-Schlüssel, enthält, stellt die Kompromittierung eines SendGrid-Kontos für Angreifer ein interessantes Ziel dar. Über die Infrastruktur können sie Phishing- oder Spam-E-Mails versenden, sensible Informationen sammeln und herkömmliche E-Mail-Sicherheitskontrollen umgehen.

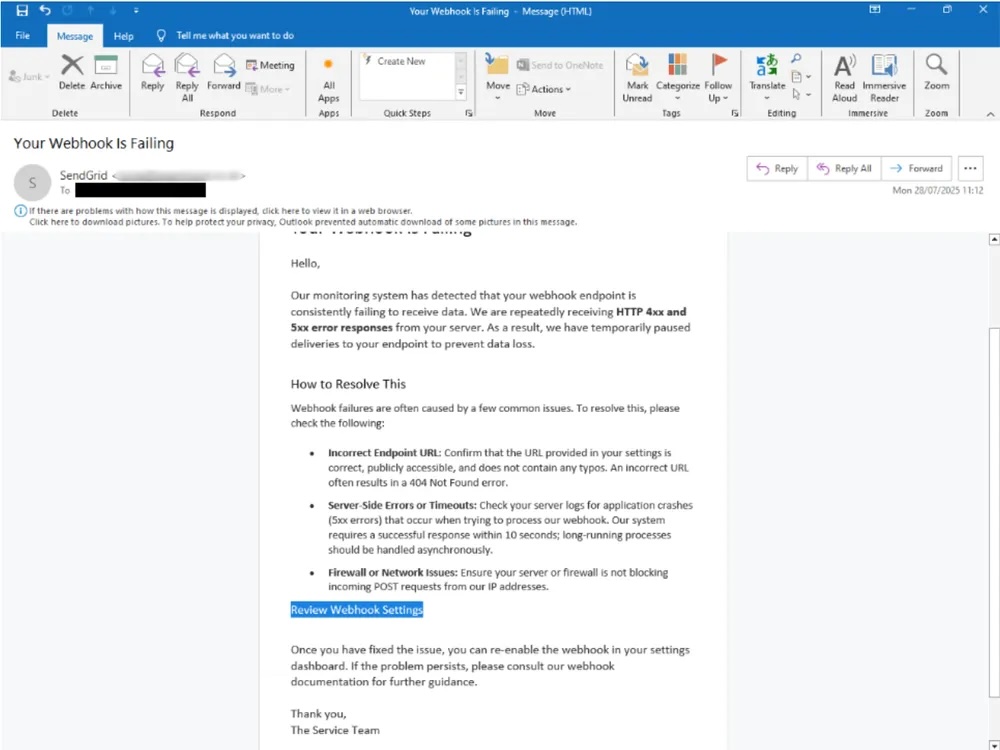

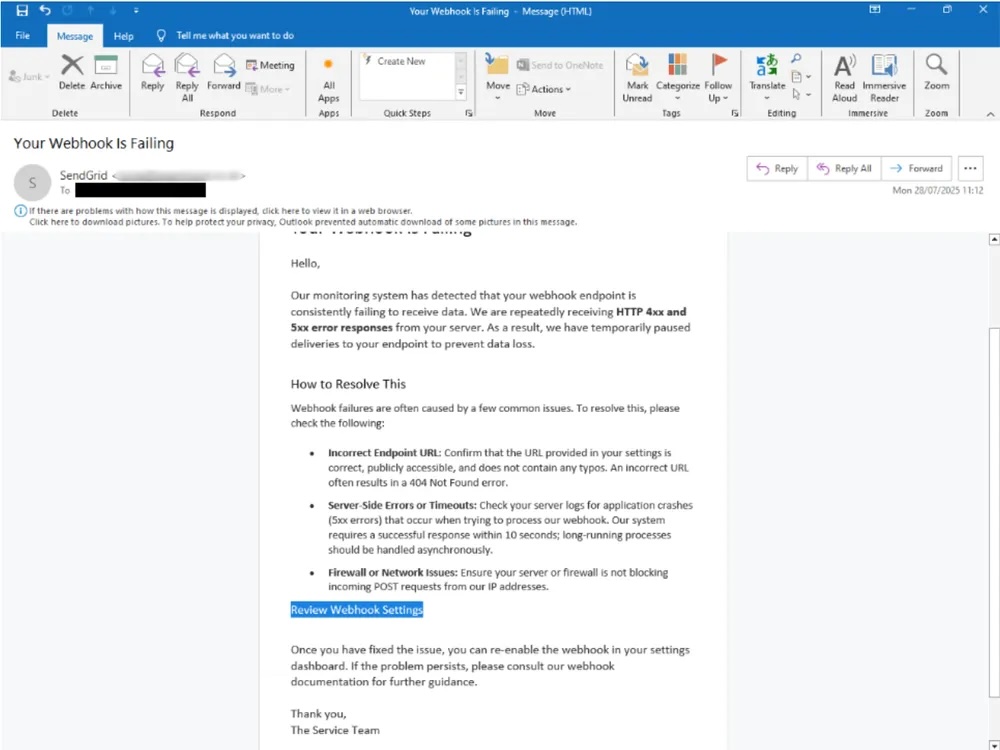

Um an die Anmeldedaten zu gelangen, versandten die Angreifer an Unternehmen unterschiedlicher Branchen E-Mails mit dem Betreff „Your Webhook is Failing”– meist an Mitarbeiter der jeweiligen IT-Abteilung. Um die wahre Absenderadresse zu verschleiern, wählten sie ‚SendGrid‘ als Absendername. In der E-Mail selbst stand dann, dass ein SendGrid-Webhook auf Kundenseite fehlgeschlagen sei. SendGrid habe keine Daten empfangen können. Es folgten detaillierte Anweisungen zur Diagnose des angeblichen Problems und – am Ende der Nachricht – ein als Verknüpfung zu den Webhook-Einstellungen getarnter Phishing-Link.

Um dessen wahre Zieladresse zu verschleiern – und etwaige E-Mail-Filter passieren zu können – griffen die Angreifer auf verschiedene legitime E-Mail-Dienste zurück, darunter auch SendGrid selbst. Nach einem Klick auf den Phishing-Link wurde das Opfer auf eine CAPTCHA-Seite weitergeleitet, dann auf eine Fake-Landing Page, auf der es aufgefordert wurde, seine Twilio SendGrid-Anmeldedaten einzugeben.

Um Phishing-Angriffe wie diese rechtszeitig zu erkennen und präventiv abzuwehren, empfehlen die Experten von BlueVoyant, zusätzlich zu Anti-Phishing-Trainings und der Implementierung eines Zero Trust-Ansatzes, auch erweiterte E-Mail-Sicherheitsmaßnahmen zu ergreifen: etwa die Durchsetzung von DMARC/DKIM/SPF zur Bekämpfung von Domain-Spoofing und das Sandboxing verdächtiger Links, um Phishing-Risiken zu reduzieren. Für den Schutz von SendGrid raten die Experten von BlueVoyant zudem zu Multi-Faktor-Authentifizierungen (MFA) und proaktiven API-Schlüsselrotationen.

Die Phishing-Kampagne auf Twilio SendGrid-Anmeldedaten zeigt, dass Cyberkriminelle zunehmend Tools mit hohem operativem Wert (z. B. E-Mail-Dienste, Cloud-Anbieter) anstelle von einzelnen Endpunkten ins Visier nehmen, um den „Return on Investment“, je kompromittiertem Konto, so groß wie möglich zu halten.

BlueVoyant – SOC spürt Phishing-Kampagne auf, die es auf Twilio SendGrid-Anmeldedaten abgesehen hat

Vor kurzem hat das Security Operations Center von BlueVoyant eine Phishing Kampagne aufgespürt, mit der Cyberkriminelle sich in den Besitz der Twilio SendGrid-Anmeldedaten ihrer Opfer bringen wollten. Nachdem das SOC-Team den Angriff abgewehrt hatte, unterzog die Threat Fusion Cell (TFC) von BlueVoyant den Angriff einer eingehenden Untersuchung. Deren Ergebnisse wurden nun in einem Blogbeitrag vorgestellt.

Der Cloud-basierte E-Mail-Dienst Twilio SendGrid wird von vielen Unternehmen zur Verwaltung ihrer internen und externen Kommunikation genutzt. Da er hierzu in wichtige Geschäftssysteme integriert ist und wertvolle Daten, wie Kontaktlisten, E-Mail-Vorlagen und API-Schlüssel, enthält, stellt die Kompromittierung eines SendGrid-Kontos für Angreifer ein interessantes Ziel dar. Über die Infrastruktur können sie Phishing- oder Spam-E-Mails versenden, sensible Informationen sammeln und herkömmliche E-Mail-Sicherheitskontrollen umgehen.

Um an die Anmeldedaten zu gelangen, versandten die Angreifer an Unternehmen unterschiedlicher Branchen E-Mails mit dem Betreff „Your Webhook is Failing”– meist an Mitarbeiter der jeweiligen IT-Abteilung. Um die wahre Absenderadresse zu verschleiern, wählten sie ‚SendGrid‘ als Absendername. In der E-Mail selbst stand dann, dass ein SendGrid-Webhook auf Kundenseite fehlgeschlagen sei. SendGrid habe keine Daten empfangen können. Es folgten detaillierte Anweisungen zur Diagnose des angeblichen Problems und – am Ende der Nachricht – ein als Verknüpfung zu den Webhook-Einstellungen getarnter Phishing-Link.

Um dessen wahre Zieladresse zu verschleiern – und etwaige E-Mail-Filter passieren zu können – griffen die Angreifer auf verschiedene legitime E-Mail-Dienste zurück, darunter auch SendGrid selbst. Nach einem Klick auf den Phishing-Link wurde das Opfer auf eine CAPTCHA-Seite weitergeleitet, dann auf eine Fake-Landing Page, auf der es aufgefordert wurde, seine Twilio SendGrid-Anmeldedaten einzugeben.

Um Phishing-Angriffe wie diese rechtszeitig zu erkennen und präventiv abzuwehren, empfehlen die Experten von BlueVoyant, zusätzlich zu Anti-Phishing-Trainings und der Implementierung eines Zero Trust-Ansatzes, auch erweiterte E-Mail-Sicherheitsmaßnahmen zu ergreifen: etwa die Durchsetzung von DMARC/DKIM/SPF zur Bekämpfung von Domain-Spoofing und das Sandboxing verdächtiger Links, um Phishing-Risiken zu reduzieren. Für den Schutz von SendGrid raten die Experten von BlueVoyant zudem zu Multi-Faktor-Authentifizierungen (MFA) und proaktiven API-Schlüsselrotationen.

Die Phishing-Kampagne auf Twilio SendGrid-Anmeldedaten zeigt, dass Cyberkriminelle zunehmend Tools mit hohem operativem Wert (z. B. E-Mail-Dienste, Cloud-Anbieter) anstelle von einzelnen Endpunkten ins Visier nehmen, um den „Return on Investment“, je kompromittiertem Konto, so groß wie möglich zu halten.