Adware-Kampagne „GhostAd“ in Google Play aufgedeckt von Check Point

25.11.2025

Die Sicherheitsforscher von Check Point Software Technologies Ltd. (NASDAQ: CHKP), einem Pionier und weltweit führenden Anbieter von Cyber-Sicherheitslösungen, haben kürzlich eine Adware-Kampagne im App-Store Google Play aufgedeckt. Als Cleanup- und Emoji-Apps getarnt, trieben über 15 Applikationen dort ihr Unwesen und belasteten sowohl die Batterie als auch das Datenvolumen der Handys. Nach der Installation starteten sie dauerhafte Werbeschleifen im Hintergrund, die sich nicht beenden ließen und sogar nach dem Neustart des Geräts weiterliefen.

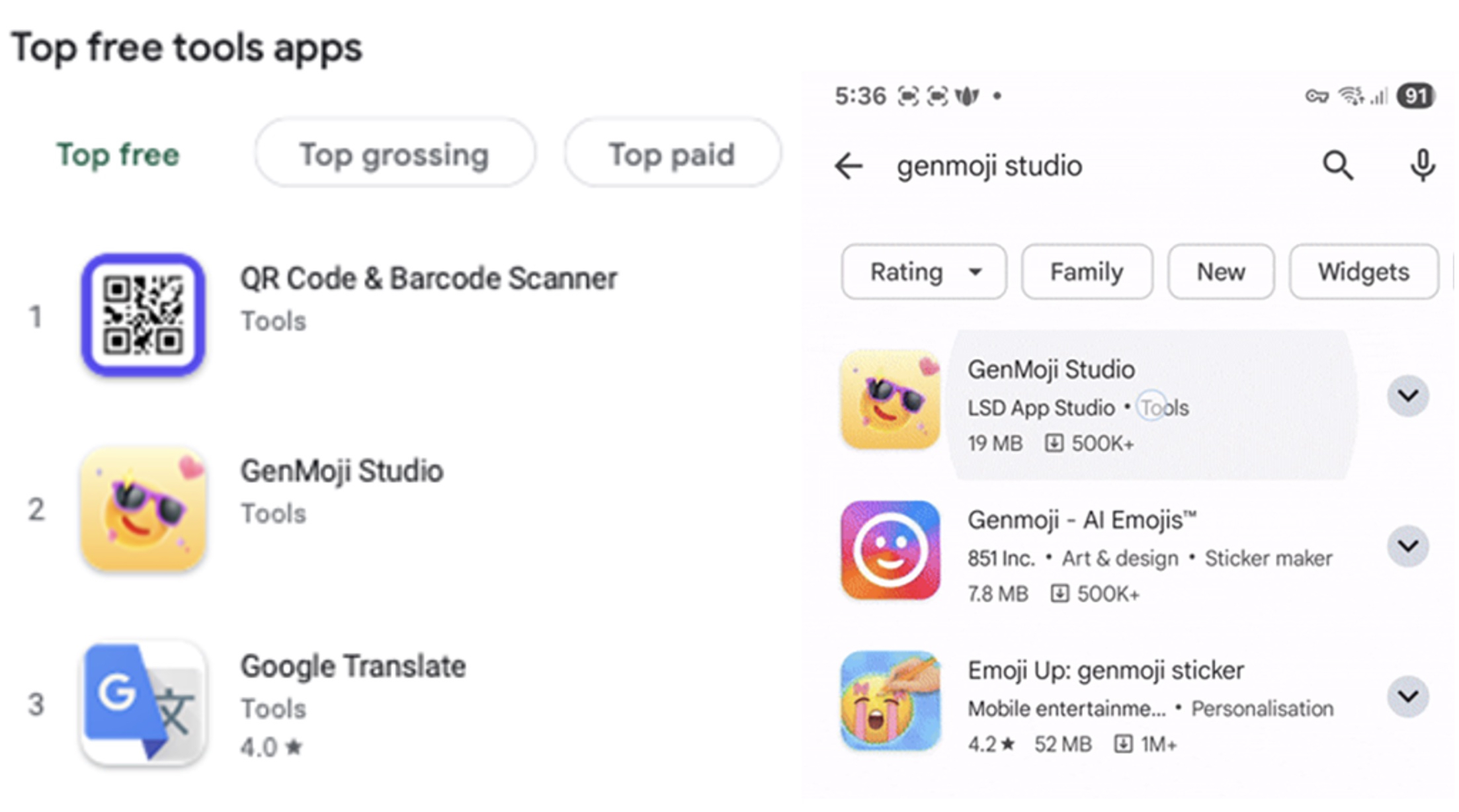

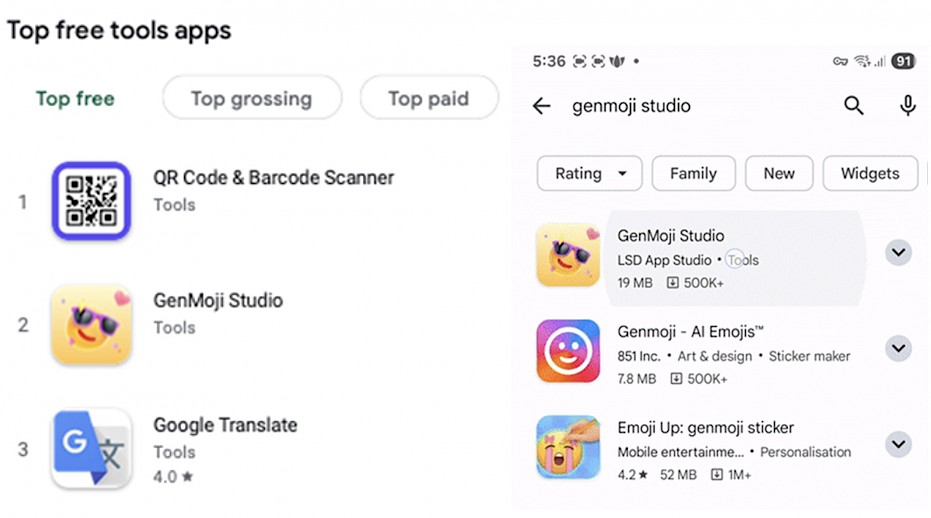

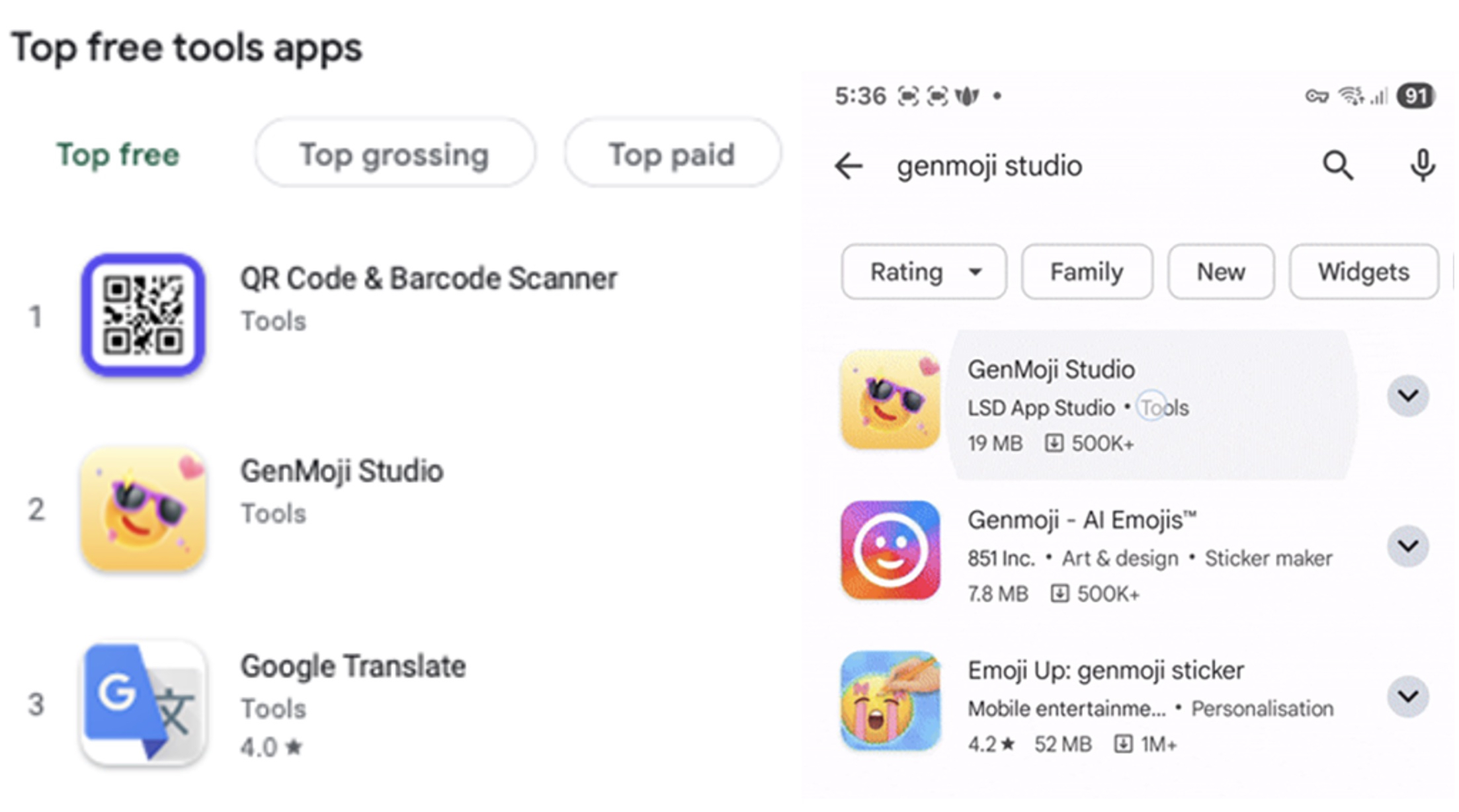

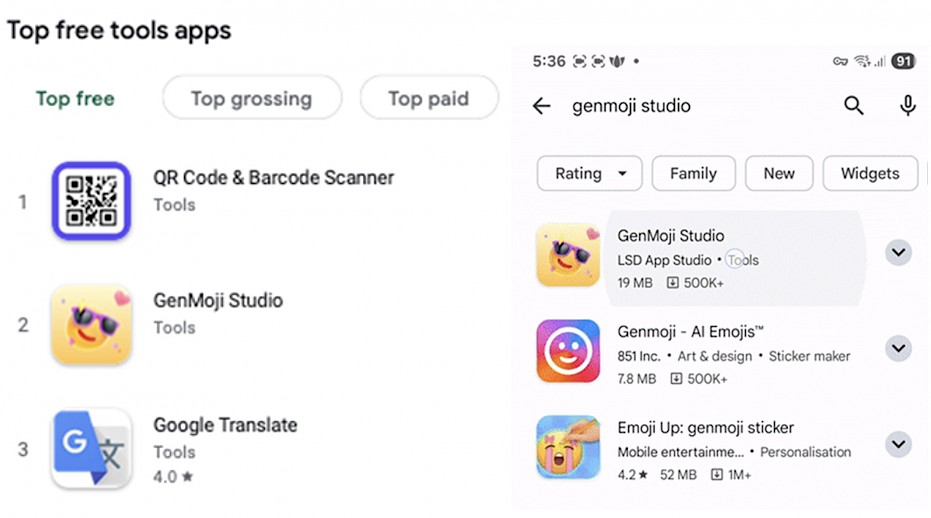

GhostAd machte aus Handys von Privatnutzern gewinnbringende Werbefarmen für die Täter. Die Apps wurden teils millionenfach heruntergeladen. Eine von ihnen, eine vermeintliche Emoji-App, landete in der Kategorie „Top Free Tools“ von Google Play auf Platz 2 (siehe Abbildung 1).

Abbildung 1: Links: Screenshot der „Top Free Tools Apps“ Rangliste in Google Play. Auf Platz zwei steht besagte Adware-App „GenMoji Studio“. Rechts: Listung der App in der Google Play-Suche

(Quelle: Check Point Software Technologies Ltd.)

Etwa 75 Prozent der Zielnutzer schienen aus Ost- und Südostasien zu stammen, insbesondere von den Philippinen, aus Pakistan und Malaysia. Ein kleinerer Teil kam aus Europa, Afrika und Israel. Check Point vermutet keine gezielte Kampagne hinter „GhostAd“.

Zu Beginn der Untersuchung von Check Point waren von den Apps noch fünf im Playstore verfügbar. Trotz ihrer großen Reichweite und ihrer hartnäckigen Funktionsweise blieben die Apps mindestens seit Anfang Oktober bei Google Play verfügbar und wurden kontinuierlich heruntergeladen. Die Nutzer begannen schnell, Bewertungen zu hinterlassen, in denen sie Probleme wie anhaltende Pop-up-Anzeigen, verschwindende App-Symbole beim Versuch der Deinstallation und langsamere oder weniger reaktionsschnelle Geräte beschrieben.

Nachdem Check Point die Verantwortlichen bei Google über diese Anwendungen benachrichtigte, bestätigte das Unternehmen, dass alle identifizierten Anwendungen aus dem Google Play Store entfernt wurden - einige bereits vor dem Hinweis, andere direkte danach. Google Play Protect, das auf Android-Geräten mit Google Play Services standardmäßig aktiviert ist, deaktiviert die identifizierten Apps automatisch für Nutzer, die sie installiert haben, unabhängig von der Download-Quelle.

Wie GhostAd funktioniert

1. Persistente Ausführung als Vordergrunddienst

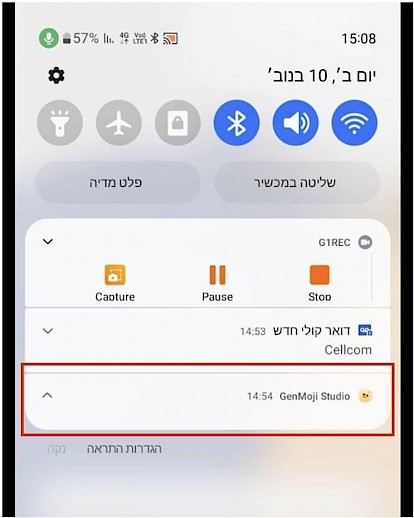

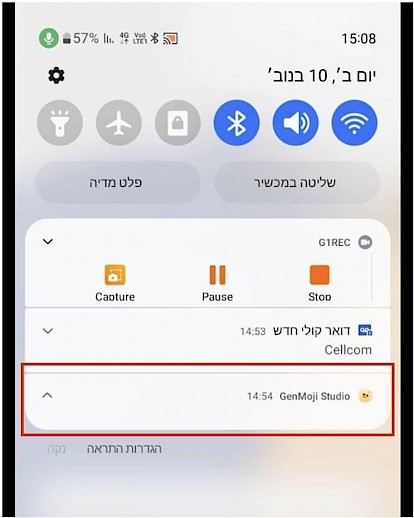

Die Hartnäckigkeit der App beginnt, sobald sie einmal gestartet wurde. GhostAd-Apps registrieren einen Vordergrunddienst, der die kontinuierliche Ausführung sicherstellt - selbst wenn der Nutzer die App schließt oder das Telefon neu startet. Jeder Android-Vordergrunddienst muss allerdings eine Benachrichtigung anzeigen, wenn er läuft. GhostAd-Apps erfüllen diese Regel, indem sie eine leere, konstante Benachrichtigung anzeigen - einen visuellen Platzhalter, der die laufenden Anzeigenvorgänge verbirgt. So wird die App technisch legitimiert, ist aber effektiv unsichtbar (siehe Abbildung 2). Der Benutzer kann diese Benachrichtigung nicht entfernen oder erkennen, was die App im Hintergrund gerade ausführt - eine Verschleierungstaktik.

Abbildung 2: Leere, für Vordergrunddienste obligatorische Benachrichtigung der Adware-Applikation (in rot markiert).

(Quelle: Check Point Software Technologies Ltd.)

2. JobScheduler: Selbstheilende Anzeigenmaschine

Um den Dienst am Laufen zu halten, verwenden die Anwendungen einen JobScheduler, der alle paar Sekunden Aufgaben zum Laden von Werbeanzeigen neu auslöst. Selbst wenn Android den Dienst beendet, startet der Scheduler ihn fast sofort neu und stellt so sicher, dass die Anzeigenanfragen ununterbrochen weiterlaufen. Zusammen schaffen diese beiden Mechanismen eine sich selbst reproduzierende Schleife, die für einen nicht-technisch geschulten Benutzer kaum zu stoppen ist.

3. Die endlose Werbeschleife

GhostAd integriert mehrere legitime Software Development Kits (SDKs) für Werbung, darunter Pangle, Vungle, MBridge, AppLovin und BIGO. Sie nutzt sie aber auf eine Weise, die gegen die Richtlinien verstößt. Anstatt auf die Interaktion des Nutzers zu warten, laden, reihen und aktualisieren die Apps kontinuierlich Anzeigen im Hintergrund und verwenden Kotlin Coroutines, um den Zyklus aufrechtzuerhalten.

Dieses Design generiert still und leise Werbeeinblendungen und Einnahmen, während es gleichzeitig die Ressourcen des Geräts beansprucht. Für die Benutzer bedeutet dies ein heißeres Telefon, kürzere Akkulaufzeit und höhere Datenrechnungen - selbst wenn das Handy nur im Standby-Modus läuft.

Nicht jede gefährliche App muss Malware enthalten

Die GhostAd-Kampagne unterstreicht die anhaltende Herausforderung, Bedrohungen in offiziellen App-Stores zu erkennen. Sie zeigt auch, dass nicht nur Hacking-Exploits Gefahren darstellen. Mit ständigem Internetzugang, der Fähigkeit, nach jedem Neustart im Hintergrund zu laufen, und der Berechtigung, externen Speicher zu lesen und zu beschreiben, konnten die Apps der GhostAd-Kampagne auf unzählige Daten zugreifen: systematisch freigegebene Ordner, Downloads, exportierte Dokumente, Backups und Medien. Auch Dateien, die aus der Unternehmensumgebung stammen, wie Berichte, PDFs, Protokolle, Screenshots, exportierte Chats usw. konnten sie auf einen Remote-Server exfiltrieren, ohne dass der Benutzer es bemerkte.

Zusätzlich zu den Werbe- und Tracking-Berechtigungen konnten die Hintermänner so ein detailliertes Profil des Geräts und seines Besitzers erstellen und die Identität über Dienste und App-Stores hinweg verknüpfen. Kurz gesagt: Selbst ohne Zugriff auf SMS, Kontakte oder eine Kamera kann sich diese scheinbar „legitime“ App unbemerkt in das Gerät der Nutzer einschleusen. Für Unternehmen ist die Gefahr sogar noch größer. Werden Diensthandys infiltriert, so können derartige Apps kontinuierlich sensible Unternehmensdaten ausspähen, die auf das Gerät kopiert, heruntergeladen oder synchronisiert wurden, und so den Cyberkriminellen einen dauerhaften Zugang zu den Informationen des Betriebs ermöglichen.

Wie Nutzer sich schützen können

- Die Installation von Anwendungen mit vagen Namen oder übermäßigen Berechtigungen vermeiden.

- Nutzerbewertungen prüfen: Liest man Warnungen wie „nicht installieren“, „diese Anwendung verhält sich wie ein Virus“ oder hat die App durchweg niedrige Bewertungen, dann sollte man die Finger davon lassen.

- Anwender sollten auf der Hut vor dauerhaften leeren Benachrichtigungen sein - sie verbergen oft schadhafte Hintergrunddienste.

- Die Einstellungen von Apps sollten regelmäßig auf unbekannte Apps geprüft werden, die nicht auf dem Startbildschirm angezeigt werden.

Fazit

Die GhostAd-Kampagne verwischt die Grenze zwischen Marketing und Malware. Sie zeigt, wie alltägliche Werbetools in Kombination mit Hartnäckigkeit und Verschleierung das Vertrauen der Nutzer in mobile Applikationen untergraben können. Millionen von Android-Nutzern wurden unwissentlich Teil eines versteckten Werbenetzwerks und ihre Telefone wurden zweckentfremdet, um auf ihre Kosten Einnahmen zu erzielen. So wie sich mobile Bedrohungen weiterentwickeln, so entwickeln sich auch der Missbrauch legitimer Software Development Kits.

Weitere Informationen finden Sie hier: https://blog.checkpoint.com/research/ghostad-hidden-google-play-adware-drains-devices-and-disrupts-millions-of-users/

Adware-Kampagne „GhostAd“ in Google Play aufgedeckt von Check Point

25.11.2025

Die Sicherheitsforscher von Check Point Software Technologies Ltd. (NASDAQ: CHKP), einem Pionier und weltweit führenden Anbieter von Cyber-Sicherheitslösungen, haben kürzlich eine Adware-Kampagne im App-Store Google Play aufgedeckt. Als Cleanup- und Emoji-Apps getarnt, trieben über 15 Applikationen dort ihr Unwesen und belasteten sowohl die Batterie als auch das Datenvolumen der Handys. Nach der Installation starteten sie dauerhafte Werbeschleifen im Hintergrund, die sich nicht beenden ließen und sogar nach dem Neustart des Geräts weiterliefen.

GhostAd machte aus Handys von Privatnutzern gewinnbringende Werbefarmen für die Täter. Die Apps wurden teils millionenfach heruntergeladen. Eine von ihnen, eine vermeintliche Emoji-App, landete in der Kategorie „Top Free Tools“ von Google Play auf Platz 2 (siehe Abbildung 1).

Abbildung 1: Links: Screenshot der „Top Free Tools Apps“ Rangliste in Google Play. Auf Platz zwei steht besagte Adware-App „GenMoji Studio“. Rechts: Listung der App in der Google Play-Suche

(Quelle: Check Point Software Technologies Ltd.)

Etwa 75 Prozent der Zielnutzer schienen aus Ost- und Südostasien zu stammen, insbesondere von den Philippinen, aus Pakistan und Malaysia. Ein kleinerer Teil kam aus Europa, Afrika und Israel. Check Point vermutet keine gezielte Kampagne hinter „GhostAd“.

Zu Beginn der Untersuchung von Check Point waren von den Apps noch fünf im Playstore verfügbar. Trotz ihrer großen Reichweite und ihrer hartnäckigen Funktionsweise blieben die Apps mindestens seit Anfang Oktober bei Google Play verfügbar und wurden kontinuierlich heruntergeladen. Die Nutzer begannen schnell, Bewertungen zu hinterlassen, in denen sie Probleme wie anhaltende Pop-up-Anzeigen, verschwindende App-Symbole beim Versuch der Deinstallation und langsamere oder weniger reaktionsschnelle Geräte beschrieben.

Nachdem Check Point die Verantwortlichen bei Google über diese Anwendungen benachrichtigte, bestätigte das Unternehmen, dass alle identifizierten Anwendungen aus dem Google Play Store entfernt wurden - einige bereits vor dem Hinweis, andere direkte danach. Google Play Protect, das auf Android-Geräten mit Google Play Services standardmäßig aktiviert ist, deaktiviert die identifizierten Apps automatisch für Nutzer, die sie installiert haben, unabhängig von der Download-Quelle.

Wie GhostAd funktioniert

1. Persistente Ausführung als Vordergrunddienst

Die Hartnäckigkeit der App beginnt, sobald sie einmal gestartet wurde. GhostAd-Apps registrieren einen Vordergrunddienst, der die kontinuierliche Ausführung sicherstellt - selbst wenn der Nutzer die App schließt oder das Telefon neu startet. Jeder Android-Vordergrunddienst muss allerdings eine Benachrichtigung anzeigen, wenn er läuft. GhostAd-Apps erfüllen diese Regel, indem sie eine leere, konstante Benachrichtigung anzeigen - einen visuellen Platzhalter, der die laufenden Anzeigenvorgänge verbirgt. So wird die App technisch legitimiert, ist aber effektiv unsichtbar (siehe Abbildung 2). Der Benutzer kann diese Benachrichtigung nicht entfernen oder erkennen, was die App im Hintergrund gerade ausführt - eine Verschleierungstaktik.

Abbildung 2: Leere, für Vordergrunddienste obligatorische Benachrichtigung der Adware-Applikation (in rot markiert).

(Quelle: Check Point Software Technologies Ltd.)

2. JobScheduler: Selbstheilende Anzeigenmaschine

Um den Dienst am Laufen zu halten, verwenden die Anwendungen einen JobScheduler, der alle paar Sekunden Aufgaben zum Laden von Werbeanzeigen neu auslöst. Selbst wenn Android den Dienst beendet, startet der Scheduler ihn fast sofort neu und stellt so sicher, dass die Anzeigenanfragen ununterbrochen weiterlaufen. Zusammen schaffen diese beiden Mechanismen eine sich selbst reproduzierende Schleife, die für einen nicht-technisch geschulten Benutzer kaum zu stoppen ist.

3. Die endlose Werbeschleife

GhostAd integriert mehrere legitime Software Development Kits (SDKs) für Werbung, darunter Pangle, Vungle, MBridge, AppLovin und BIGO. Sie nutzt sie aber auf eine Weise, die gegen die Richtlinien verstößt. Anstatt auf die Interaktion des Nutzers zu warten, laden, reihen und aktualisieren die Apps kontinuierlich Anzeigen im Hintergrund und verwenden Kotlin Coroutines, um den Zyklus aufrechtzuerhalten.

Dieses Design generiert still und leise Werbeeinblendungen und Einnahmen, während es gleichzeitig die Ressourcen des Geräts beansprucht. Für die Benutzer bedeutet dies ein heißeres Telefon, kürzere Akkulaufzeit und höhere Datenrechnungen - selbst wenn das Handy nur im Standby-Modus läuft.

Nicht jede gefährliche App muss Malware enthalten

Die GhostAd-Kampagne unterstreicht die anhaltende Herausforderung, Bedrohungen in offiziellen App-Stores zu erkennen. Sie zeigt auch, dass nicht nur Hacking-Exploits Gefahren darstellen. Mit ständigem Internetzugang, der Fähigkeit, nach jedem Neustart im Hintergrund zu laufen, und der Berechtigung, externen Speicher zu lesen und zu beschreiben, konnten die Apps der GhostAd-Kampagne auf unzählige Daten zugreifen: systematisch freigegebene Ordner, Downloads, exportierte Dokumente, Backups und Medien. Auch Dateien, die aus der Unternehmensumgebung stammen, wie Berichte, PDFs, Protokolle, Screenshots, exportierte Chats usw. konnten sie auf einen Remote-Server exfiltrieren, ohne dass der Benutzer es bemerkte.

Zusätzlich zu den Werbe- und Tracking-Berechtigungen konnten die Hintermänner so ein detailliertes Profil des Geräts und seines Besitzers erstellen und die Identität über Dienste und App-Stores hinweg verknüpfen. Kurz gesagt: Selbst ohne Zugriff auf SMS, Kontakte oder eine Kamera kann sich diese scheinbar „legitime“ App unbemerkt in das Gerät der Nutzer einschleusen. Für Unternehmen ist die Gefahr sogar noch größer. Werden Diensthandys infiltriert, so können derartige Apps kontinuierlich sensible Unternehmensdaten ausspähen, die auf das Gerät kopiert, heruntergeladen oder synchronisiert wurden, und so den Cyberkriminellen einen dauerhaften Zugang zu den Informationen des Betriebs ermöglichen.

Wie Nutzer sich schützen können

- Die Installation von Anwendungen mit vagen Namen oder übermäßigen Berechtigungen vermeiden.

- Nutzerbewertungen prüfen: Liest man Warnungen wie „nicht installieren“, „diese Anwendung verhält sich wie ein Virus“ oder hat die App durchweg niedrige Bewertungen, dann sollte man die Finger davon lassen.

- Anwender sollten auf der Hut vor dauerhaften leeren Benachrichtigungen sein - sie verbergen oft schadhafte Hintergrunddienste.

- Die Einstellungen von Apps sollten regelmäßig auf unbekannte Apps geprüft werden, die nicht auf dem Startbildschirm angezeigt werden.

Fazit

Die GhostAd-Kampagne verwischt die Grenze zwischen Marketing und Malware. Sie zeigt, wie alltägliche Werbetools in Kombination mit Hartnäckigkeit und Verschleierung das Vertrauen der Nutzer in mobile Applikationen untergraben können. Millionen von Android-Nutzern wurden unwissentlich Teil eines versteckten Werbenetzwerks und ihre Telefone wurden zweckentfremdet, um auf ihre Kosten Einnahmen zu erzielen. So wie sich mobile Bedrohungen weiterentwickeln, so entwickeln sich auch der Missbrauch legitimer Software Development Kits.

Weitere Informationen finden Sie hier: https://blog.checkpoint.com/research/ghostad-hidden-google-play-adware-drains-devices-and-disrupts-millions-of-users/