Untersuchung der bisherigen Ransomware-Operationen der nicht-dokumentierten Gruppe STORM-2603

13.08.2025

Check Point Research (CPR), die Sicherheitsforschungsabteilung von Check Point® Software Technologies Ltd. (NASDAQ: CHKP), ein Pionier und weltweit führender Anbieter von Cyber-Sicherheitslösungen, hat eine gezielte Analyse von Storm-2603 durchgeführt, einem Bedrohungsakteur, der mit den jüngsten ToolShell-Exploits in Verbindung steht und mit anderen chinesischen APT-Gruppen zusammenarbeitet.

Storm-2603 nutzt ein benutzerdefiniertes Malware-Command-and-Control-Framework (C2), das von Angreifer intern als ak47c2 bezeichnet wird. Dieses Framework umfasst mindestens zwei verschiedene Arten von Clients: HTTP-basierte (von CPR ak47http genannt) und DNS-basierte (von CPR ak47dns genannt). Basierend auf Daten von VirusTotal hat Storm-2603 wahrscheinlich in der ersten Hälfte des Jahres 2025 parallel zu Angriffen auf Organisationen im asiatisch-pazifischen Raum auch einige Organisationen in Lateinamerika ins Visier genommen.

Einige der TTPs des Akteurs stimmen mit denen vieler anderer Ransomware-Gruppen überein und umfassen Open-Source-Tools wie PsExec und masscan. Darüber hinaus verwenden die Hacker ein benutzerdefiniertes Tool, das die BYOVD-Technik (Bring Your Own Vulnerable Driver) nutzt, um Endpunktschutzmaßnahmen zu manipulieren. Die Angriffe von Storm-2603 umfassten mehrere Ransomware-Familien, die manchmal gebündelt waren. Diese werden in der Regel durch den Missbrauch von DLL-Hijacking eingesetzt.

Ausgangspunkt war, dass CPR die fortlaufende Ausnutzung einer Reihe von Microsoft-SharePoint Server-Sicherheitslücken, die zusammen als ToolShell bezeichnet werden, genau beobachtet. Diese aktiven Angriffe nutzen vier Sicherheitslücken – CVE-2025-49704, CVE-2025-49706, CVE-2025-53770 und CVE-2025-53771 – und werden mehreren mit China verbundenen Hacker-Gruppen zugeschrieben.

Unter den von Microsoft identifizierten Bedrohungsgruppen befinden sich zwei bekannte APTs: Linen Typhoon (auch bekannt als APT27) und Violet Typhoon (auch bekannt als APT31). Eine weitere Gruppe ist ein neu beobachtetes, bisher nicht dokumentiertes Cluster namens Storm-2603. Microsoft brachte die Aktivitäten dieses Clusters zwar mit der potenziellen Verbreitung von Ransomware in Verbindung, konnte jedoch die Ziele der Gruppe nicht einschätzen.

Im Rahmen der laufenden Untersuchung von ToolShell und den damit verbundenen Risiken wurden gezielte Maßnahmen ergriffen, um die von Storm-2603 ausgehende Bedrohung besser zu verstehen und zu charakterisieren. Im Laufe der Analyse wurden mehrere Dateien entdeckt, die wahrscheinlich mit den Angriffen von Storm-2603 in Verbindung stehen und neue Erkenntnisse liefern, die mit der Beschreibung der Gruppe durch Microsoft übereinstimmen. Microsoft brachte die Gruppe mit der Verwendung der Ransomware Lockbit und Warlock in Verbindung.

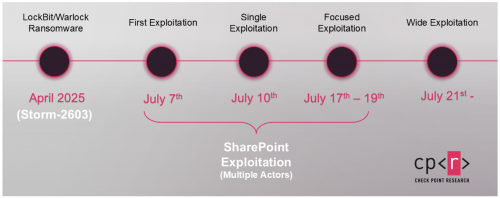

Abbildung 1 – Ereignisse im Zusammenhang mit Storm 2603 (Check Point Software Technologies Ltd.).

Der Bericht von Microsoft enthielt nur begrenzte Informationen zu Storm-2603, darunter einige der damit verbundenen TTPs, von denen die meisten recht allgemein gehalten waren. Darüber hinaus halfen manche der gemeldeten Indikatoren für Kompromittierung (IOCs) dabei, weitere Artefakte aufzudecken, die mit früheren Storm-2603-Angriffen in Verbindung stehen. Insbesondere eine Domain, update.updatemicfosoft[.com], die mit der SharePoint-Ausnutzung von Storm-2603 in Verbindung stand, wurde bereits in früheren Kampagnen seit März 2025 verwendet. In diesen Operationen diente sie als C2-Server sowohl für DNS-Tunneling-Malware als auch für eine HTTP-Backdoor und war Teil der Infrastruktur, die zur Verbreitung der Ransomware LockBit Black und Warlock/x2anylock verwendet wurde.

Vorfälle

Bei der Suche nach Fällen, in denen die von Microsoft gemeldeten IOCs aufgetreten sind, wurden zwei Vorfälle entdeckt, bei denen LockBit-Black- und WarLock-Ransomware-Varianten zusammen mit mehreren anderen Tools, meist Open-Source-Tools, eingesetzt wurden.

Fall Nr. 1 – Open-Source-Tools, benutzerdefinierte Backdoor, Ransomware

Im April 2025 wurde ein RAR-Archiv mit dem Namen Evidencia.rar auf VirusTotal hochgeladen. Das Archiv enthält mehrere Artefakte, die wahrscheinlich aus kompromittierten Rechnern in einem Storm-2603-Fall eines lateinamerikanischen Landes extrahiert wurden. Die Artefakte im Archiv geben einen Einblick in einige der Open-Source-Tools, die von den Akteuren bei den Angriffen verwendet wurden und die mit früheren Erkenntnissen über die Gruppe übereinstimmen.

Fall Nr. 2 – Maßgeschneiderter AV-Killer, Ransomware

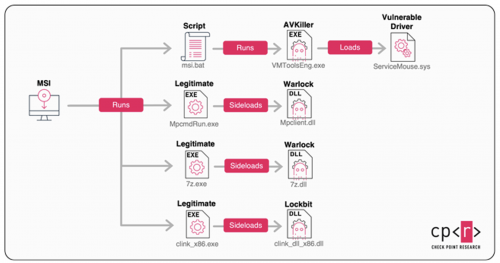

Eine weitere MSI-Datei, die im April auf VirusTotal hochgeladen wurde, verwendete eine ähnliche Bereitstellungsmethode, bei der zunächst der MSI-Installer gestartet wurde, um mehrere Ransomware-Varianten gleichzeitig zum Laufen zu bringen.

Abbildung 2 – MSI Multi-Ransomware-Bereitstellung (Check Point Software Technologies Ltd.).

Ransomware

Es wurde festgestellt, dass bei diesen Angriffen mehrere Arten von Ransomware gleichzeitig eingesetzt wurden. Eine davon ist die reguläre LockBit Black, die zweite verwendet die Erweiterung .x2anylock. Diese Erweiterung wurde später vom Betreiber der Ransomware Warlock verwendet, der im Bericht von Microsoft über die SharePoint-Sicherheitslücke erwähnt wird.

Antivirus Terminator

Ein wichtiger Teil des zuvor beschriebenen Infektionspakets heißt Antivirus Terminator. Es handelt sich um ein benutzerdefiniertes Befehlszeilentool, das einen von einem Drittanbieter signierten, legitimen Treiber missbraucht, um Prozesse zu beenden. Soweit bekannt, ist es mindestens seit Ende 2024 im Umlauf.

Untersuchung der bisherigen Ransomware-Operationen der nicht-dokumentierten Gruppe STORM-2603

13.08.2025

Check Point Research (CPR), die Sicherheitsforschungsabteilung von Check Point® Software Technologies Ltd. (NASDAQ: CHKP), ein Pionier und weltweit führender Anbieter von Cyber-Sicherheitslösungen, hat eine gezielte Analyse von Storm-2603 durchgeführt, einem Bedrohungsakteur, der mit den jüngsten ToolShell-Exploits in Verbindung steht und mit anderen chinesischen APT-Gruppen zusammenarbeitet.

Storm-2603 nutzt ein benutzerdefiniertes Malware-Command-and-Control-Framework (C2), das von Angreifer intern als ak47c2 bezeichnet wird. Dieses Framework umfasst mindestens zwei verschiedene Arten von Clients: HTTP-basierte (von CPR ak47http genannt) und DNS-basierte (von CPR ak47dns genannt). Basierend auf Daten von VirusTotal hat Storm-2603 wahrscheinlich in der ersten Hälfte des Jahres 2025 parallel zu Angriffen auf Organisationen im asiatisch-pazifischen Raum auch einige Organisationen in Lateinamerika ins Visier genommen.

Einige der TTPs des Akteurs stimmen mit denen vieler anderer Ransomware-Gruppen überein und umfassen Open-Source-Tools wie PsExec und masscan. Darüber hinaus verwenden die Hacker ein benutzerdefiniertes Tool, das die BYOVD-Technik (Bring Your Own Vulnerable Driver) nutzt, um Endpunktschutzmaßnahmen zu manipulieren. Die Angriffe von Storm-2603 umfassten mehrere Ransomware-Familien, die manchmal gebündelt waren. Diese werden in der Regel durch den Missbrauch von DLL-Hijacking eingesetzt.

Ausgangspunkt war, dass CPR die fortlaufende Ausnutzung einer Reihe von Microsoft-SharePoint Server-Sicherheitslücken, die zusammen als ToolShell bezeichnet werden, genau beobachtet. Diese aktiven Angriffe nutzen vier Sicherheitslücken – CVE-2025-49704, CVE-2025-49706, CVE-2025-53770 und CVE-2025-53771 – und werden mehreren mit China verbundenen Hacker-Gruppen zugeschrieben.

Unter den von Microsoft identifizierten Bedrohungsgruppen befinden sich zwei bekannte APTs: Linen Typhoon (auch bekannt als APT27) und Violet Typhoon (auch bekannt als APT31). Eine weitere Gruppe ist ein neu beobachtetes, bisher nicht dokumentiertes Cluster namens Storm-2603. Microsoft brachte die Aktivitäten dieses Clusters zwar mit der potenziellen Verbreitung von Ransomware in Verbindung, konnte jedoch die Ziele der Gruppe nicht einschätzen.

Im Rahmen der laufenden Untersuchung von ToolShell und den damit verbundenen Risiken wurden gezielte Maßnahmen ergriffen, um die von Storm-2603 ausgehende Bedrohung besser zu verstehen und zu charakterisieren. Im Laufe der Analyse wurden mehrere Dateien entdeckt, die wahrscheinlich mit den Angriffen von Storm-2603 in Verbindung stehen und neue Erkenntnisse liefern, die mit der Beschreibung der Gruppe durch Microsoft übereinstimmen. Microsoft brachte die Gruppe mit der Verwendung der Ransomware Lockbit und Warlock in Verbindung.

Abbildung 1 – Ereignisse im Zusammenhang mit Storm 2603 (Check Point Software Technologies Ltd.).

Der Bericht von Microsoft enthielt nur begrenzte Informationen zu Storm-2603, darunter einige der damit verbundenen TTPs, von denen die meisten recht allgemein gehalten waren. Darüber hinaus halfen manche der gemeldeten Indikatoren für Kompromittierung (IOCs) dabei, weitere Artefakte aufzudecken, die mit früheren Storm-2603-Angriffen in Verbindung stehen. Insbesondere eine Domain, update.updatemicfosoft[.com], die mit der SharePoint-Ausnutzung von Storm-2603 in Verbindung stand, wurde bereits in früheren Kampagnen seit März 2025 verwendet. In diesen Operationen diente sie als C2-Server sowohl für DNS-Tunneling-Malware als auch für eine HTTP-Backdoor und war Teil der Infrastruktur, die zur Verbreitung der Ransomware LockBit Black und Warlock/x2anylock verwendet wurde.

Vorfälle

Bei der Suche nach Fällen, in denen die von Microsoft gemeldeten IOCs aufgetreten sind, wurden zwei Vorfälle entdeckt, bei denen LockBit-Black- und WarLock-Ransomware-Varianten zusammen mit mehreren anderen Tools, meist Open-Source-Tools, eingesetzt wurden.

Fall Nr. 1 – Open-Source-Tools, benutzerdefinierte Backdoor, Ransomware

Im April 2025 wurde ein RAR-Archiv mit dem Namen Evidencia.rar auf VirusTotal hochgeladen. Das Archiv enthält mehrere Artefakte, die wahrscheinlich aus kompromittierten Rechnern in einem Storm-2603-Fall eines lateinamerikanischen Landes extrahiert wurden. Die Artefakte im Archiv geben einen Einblick in einige der Open-Source-Tools, die von den Akteuren bei den Angriffen verwendet wurden und die mit früheren Erkenntnissen über die Gruppe übereinstimmen.

Fall Nr. 2 – Maßgeschneiderter AV-Killer, Ransomware

Eine weitere MSI-Datei, die im April auf VirusTotal hochgeladen wurde, verwendete eine ähnliche Bereitstellungsmethode, bei der zunächst der MSI-Installer gestartet wurde, um mehrere Ransomware-Varianten gleichzeitig zum Laufen zu bringen.

Abbildung 2 – MSI Multi-Ransomware-Bereitstellung (Check Point Software Technologies Ltd.).

Ransomware

Es wurde festgestellt, dass bei diesen Angriffen mehrere Arten von Ransomware gleichzeitig eingesetzt wurden. Eine davon ist die reguläre LockBit Black, die zweite verwendet die Erweiterung .x2anylock. Diese Erweiterung wurde später vom Betreiber der Ransomware Warlock verwendet, der im Bericht von Microsoft über die SharePoint-Sicherheitslücke erwähnt wird.

Antivirus Terminator

Ein wichtiger Teil des zuvor beschriebenen Infektionspakets heißt Antivirus Terminator. Es handelt sich um ein benutzerdefiniertes Befehlszeilentool, das einen von einem Drittanbieter signierten, legitimen Treiber missbraucht, um Prozesse zu beenden. Soweit bekannt, ist es mindestens seit Ende 2024 im Umlauf.