Mid Year Report 2025: Ransomware und als Waffe eingesetzte ICS-Malware

14.11.2025

Die Experten des OT-nativen Sicherheitsherstellers fassen das erste Halbjahr 2025 zusammen. Dabei zeigt sich, dass in der OT vor allem Ransomware gegen Produktionsanlagen eingesetzt wird und viele nationalstaatlich gestützte Gruppen es auf kritische Infrastrukturen abgesehen haben.

EINDHOVEN, Niederlande, und TAIPEH, Taiwan 13. November 2025 – Die OT-Security-Experten von TXOne Networks, führend in der Sicherheit von Cyber Physical Systems (CPS), haben einen Halbjahresbericht herausgegeben, welcher das erste Halbjahr 2025 bis Ende Juli zusammenfasst. Daraus lassen sich sehr gut Schlüsse zu derzeitigen Trends in der OT-Sicherheit ziehen. Der Report schlägt die Brücke zwischen den jährlichen Annual Reports.

„Unser Mid Year Report 2025 zeigt deutlich, dass Unternehmen, die eine Produktionsumgebung betreiben, mit mehrschichtigen Angriffen rechnen müssen und daher auch eine mehrschichtige Verteidigung benötigen. Es reicht dabei nicht, schlicht die IT-Prinzipien auf die OT-Sicherheit umzulegen. Stattdessen sind OT-native Ansätze und Sicherheitsprodukte der Trumpf gegen die Cyber-Kriminellen, denn IT-Lösungen können viel eher zu ungewollten zusätzlichen Störungen führen – IT-OT-Konvergenz hin oder her. Dieses Verwischen der Grenzen sollte viel mehr als Aufforderung verstanden werden, mithilfe einer Netzwerksegmentierung diese beiden Teile strikt zu trennen, damit Angriffe nicht durchschlagen können,“ meint Morris Becker, Regional Director DACH bei TXOne Networks Europe.

Obwohl keine neuen ICS-spezifischen Malware- oder Ransomware-Programme öffentlich bekannt geworden sind, deuten mehrere Vorfälle zwischen Januar und Juli 2025 auf einen anhaltenden Anstieg von Ransomware-Angriffen gegen OT-Umgebungen hin. Diese OT-Vorfälle stehen auch in engem Zusammenhang mit aktiven Ransomware-Gruppen, die stark die Fertigungsbranche attackieren. Darüber hinaus konnte festgestellt werden, dass sowohl APT-Gruppen (Advanced Persistent Threat) als auch aktive Ransomware-Gruppen im Jahr 2025 neue Schwachstellen in Perimeter-Geräten ausnutzen, um sich ersten Zugriff zu verschaffen.

Es sollten deshalb mehrschichtige Abwehrmaßnahmen eingesetzt werden, um potenzielle Bedrohungen zu unterdrücken, ein breites Spektrum an Risiken aufzudecken sowie eine präzise und schnelle Erkennung und Reaktion zu ermöglichen, so die Sicherheitsforscher in ihrem Report. Um neuen Bedrohungen entgegenzuwirken, sammelt und analysiert das TXOne Threat Research Team kontinuierlich OT-Bedrohungsinformationen.

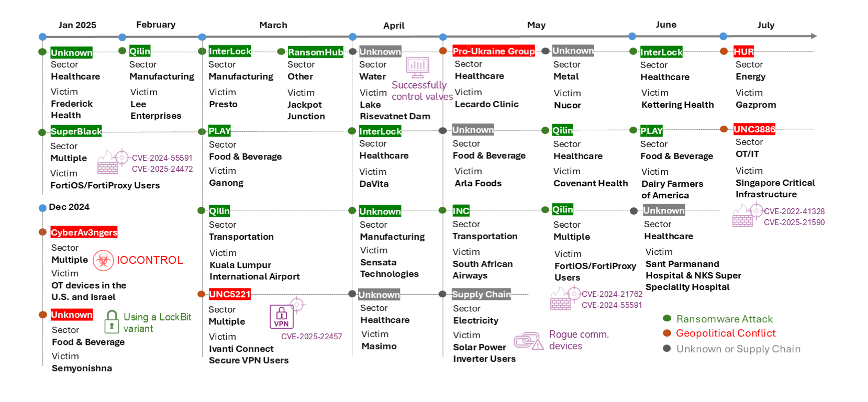

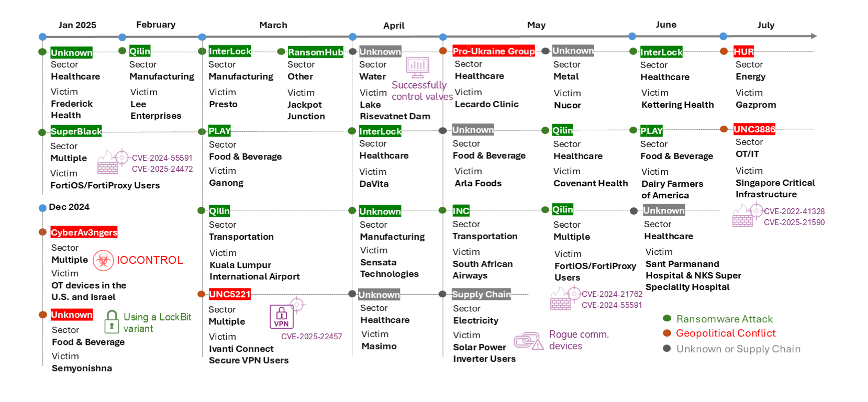

Mit dem Trend zur Vernetzung von OT-Systemen werden Angriffe immer effektiver, um den Betrieb von OT-Umgebungen direkt oder indirekt zu beeinträchtigen. So wurde beispielsweise im April dieses Jahres das Steuerungssystem eines Staudamms in Norwegen angegriffen. Der Hacker manipulierte ein über das Internet zugängliches Bedienfeld und umging die Authentifizierung, um Zugriff auf die OT-Umgebung zu erhalten. Es gelang ihm, die Ventile des Damms zu manipulieren, und der Vorfall blieb vier Stunden lang unentdeckt. Im Mai griff die Ransomware Qilin beispielsweise Covenant Health an, was zur Abschaltung der Gesundheitssysteme in allen Krankenhäusern führte.

Darüber hinaus wurde beobachtet, dass sowohl APT-Gruppen als auch aktive Ransomware-Gruppen weiterhin Schwachstellen in OT-Perimetergeräten ausnutzen, um sich ersten Zugriff zu verschaffen. Im Juli 2025 startete UNC3886, bekannt dafür, sowohl OT- als auch IT-Systeme anzugreifen, Angriffe auf kritische Infrastrukturen (KRITIS) in Singapur. In der Vergangenheit nutzte UNC3886 Zero-Day-Schwachstellen in Fortinet- und Juniper-Geräten (wie CVE-2022-41328 und CVE-2025-21590) aus. Perimetergeräte sind nämlich mittlerweile der Schlüssel zum Zugriff auf OT-Umgebungen, was auf eine Veränderung der OT-Bedrohungslandschaft hindeutet.

Abbildung 1: Cyber-Angriffe, die sich direkt oder indirekt auf OT-Umgebungen ausgewirkt haben (TXOne Networks Inc.).

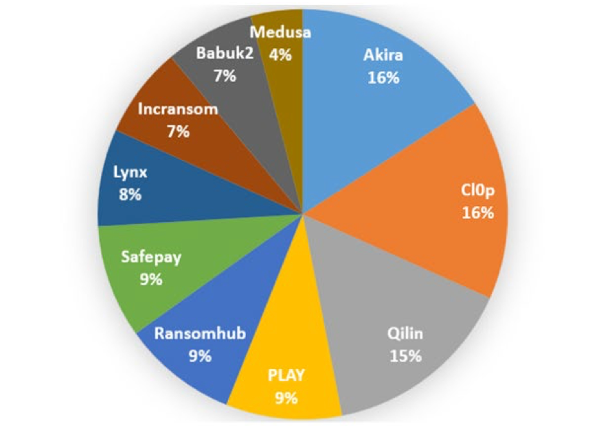

Die Abbildung 1 zeigt Cyber-Angriffe, die bis Ende Juli 2025 Auswirkungen auf OT-Umgebungen hatten, basierend auf der Analyse von Cyber-Bedrohungsdaten. Im März und Juni griff die Ransomware-Gruppe Play mehrere Produktionsstätten im Lebensmittel- und Getränkesektor an. Bei öffentlich bekannt gewordenen OT-Vorfällen ist dagegen Qilin nach wie vor eine aktive Ransomware-Gruppe. Bis Ende Juli entfielen auf Qilin und Play etwa 15 Prozent bzw. 9 Prozent aller gemeldeten Opfer (laut Angaben der Ransomware-Gruppen). Wie im jährlichen OT/ICS-Cyber-Sicherheitsbericht erwähnt, haben Ransomware-Gruppen außerdem häufig den Gesundheitssektor ins Visier genommen. Unter ihnen wurde beobachtet, dass Qilin neu bekannt gewordene Schwachstellen in Perimetergeräten als eine seiner ersten Zugriffsmethoden nutzt. Es ist nicht überraschend, dass ähnliche Strategien auch von APT-Gruppen staatlicher Akteure angewendet werden. Sowohl UNC5221 als auch UNC3886 sind dafür bekannt, dass sie in diesem Jahr Schwachstellen in Perimetergeräten als Waffen eingesetzt haben. Überhaupt: APT-Gruppen von Nationalstaaten nehmen weiterhin kritische Infrastrukturen als ihr primäres Ziel ins Visier. Eigentümer kritischer Infrastrukturen müssen wachsam gegenüber ICS-Malware sowie Zero-Day-Schwachstellen in Perimetergeräten bleiben.

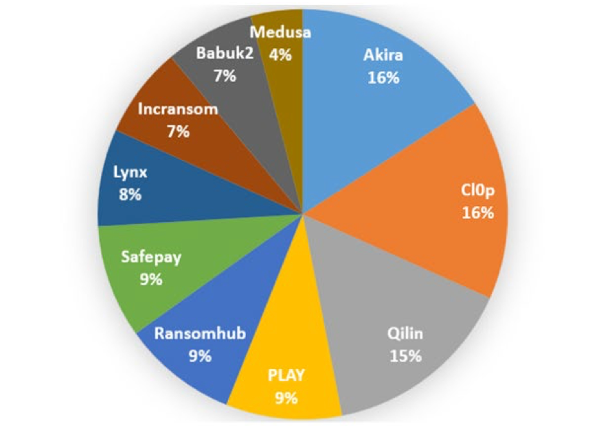

Abbildung 2: Aktive Ransomware-Gruppen im Juli 2025 (TXOne Networks Inc.).

Angesichts der Vielseitigkeit der Angreifer ist es unwahrscheinlich, dass die Bedrohungen für OT-Umgebungen vollständig verhindert werden können. Dies erhöht den dringenden Bedarf an verbesserter Cyber-Sicherheit in kritischen Infrastrukturen, um deren Taktiken zu bekämpfen.

Im Gegensatz zu früheren Multi-Erpressungsstrategien haben einige Ransomware-Gruppen ihre Strategie vereinfacht. So haben beispielsweise Play, Akira und LockBit in mehreren Fällen auf die Verschlüsselung von Dateien verzichtet und stattdessen direkt mit der Exfiltration von Daten zur Erpressung begonnen.

Darüber hinaus haben einige Angreifer nicht einmal einen tatsächlichen Angriff auf das Opfer durchgeführt, sondern Daten aus Drittquellen veröffentlicht, um die Opfer zu erpressen, sie unter Druck zu setzen und zu gefährden. Ein bemerkenswertes Beispiel ist Babuk2, das Opfer erneut erpresste, indem es Daten nutzte, die von anderen Ransomware-Gruppen geleakt worden waren.

Ein Team für Bedrohungsforschung hat beobachtet, dass die meisten aktiven Ransomware-Programme häufig Ausweichtechniken anwenden oder bestimmte Programmiersprachen verwenden, um die Analyse zu erschweren.

Darüber hinaus können Bedrohungsakteure mit der Entwicklung von KI-Technologien hochgradig zielgerichtete Phishing-Kampagnen entwerfen, während gleichzeitig die Hürden für die Entwicklung von Ransomware gesenkt werden. FunkSec, das Ende 2024 auf den Markt kam, nutzte KI-Unterstützung, um maßgeschneiderte Angriffs-Tools zu entwickeln. Wie Akira ist auch seine Ransomware in der Sprache Rust geschrieben worden, mit starker statischer Verknüpfung, Monomorphisierung und Funktions-Inlining, was die Kosten für Reverse Engineering erheblich erhöht.

Es wurde zudem eine erhebliche Anzahl von Bedrohungskampagnen identifiziert, die von APT-Gruppen verschiedener Nationalstaaten durchgeführt wurden. So führte Salt Typhoonbeispielsweise im Januar Cyber-Spionageaktionen durch, die auf hochwertige Informationsquellen, wie Charter Communications, Consolidated Communications und Windstream, abzielten, während im Juni auch der US-amerikanische Satellitenkommunikationsanbieter Viasat als Opfer identifiziert wurde.

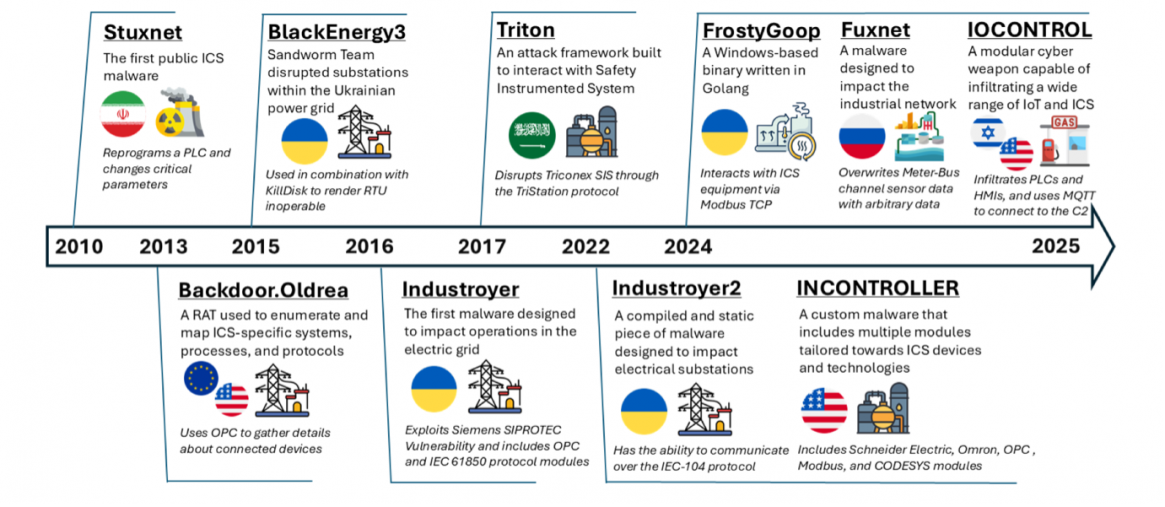

Derzeit befinden sich diese Aktivitäten noch in der Spionagephase, aber die Lehren aus dem Russland-Ukraine-Konflikt und den Spannungen zwischen Israel und dem Iran zeigen deutlich, dass in Zeiten verschärfter Konflikte der Einsatz gezielter ICS-Malware erheblich zunehmen kann. Beispiele wie Fuxnet, FrostyGoop und IOCONTROL veranschaulichen, wie ICS-gerichteter Code OT-Umgebungen im Öl- und Energiesektor stören und potenziell großflächige physische Schäden verursachen kann. (Hinweis: ICS-Malware bezieht sich auf öffentlich bekannte bösartige Software, die in realen Umgebungen eingesetzt worden ist, oder deren Einsatz versucht wurde, und sich durch ihren Fokus auf ICS-Komponenten auszeichnet).

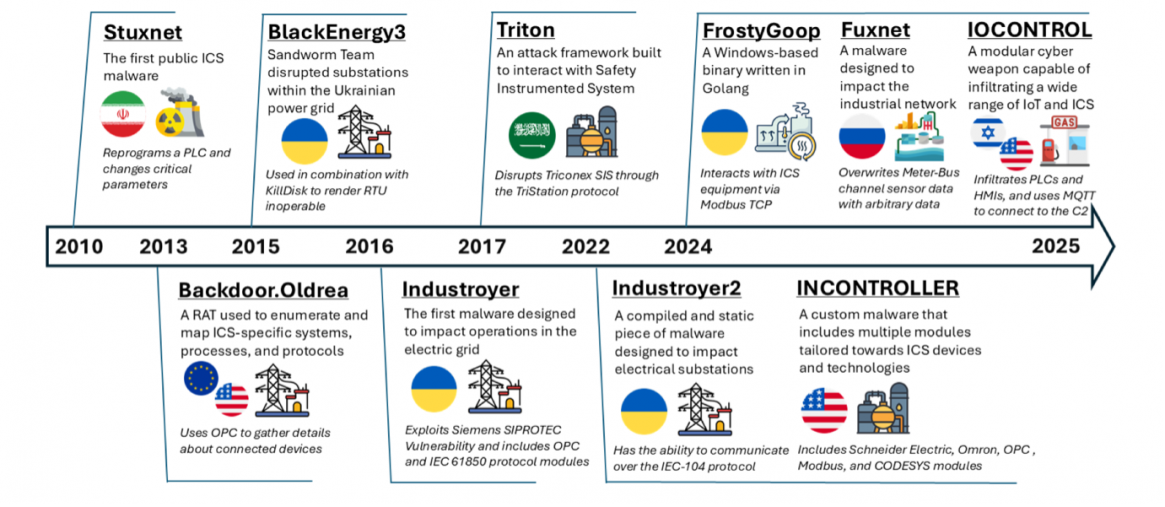

Abbildung 3: Beispiele von Angriffen auf kritische Infrastrukturen weltweit (TXOne Networks Inc.).

Die Analyse von ICS-Malware im Laufe der Jahre zeigt deutlich, dass die meisten dieser Bedrohungen von staatlichen Akteuren ausgehen und auf hochwertige kritische Infrastrukturen abzielen, insbesondere in den Bereichen Energie, Öl und Versorgungsunternehmen. Moderne ICS-Malware weist mehrere Gemeinsamkeiten mit Ransomware-Trends auf. FrostyGoopbeispielsweise ist in Golang geschrieben und verwendet Techniken wie String-Verkettung und Anti-Debugger zur Verschleierung und Umgehung. IOCONTROL hingegen ist ein als Waffe eingesetztes Angriffsmodul, das für eine Vielzahl von vernetzten Geräten entwickelt wurde, darunter SPSen, HMIs, Firewalls, IP-Kameras und Router. Die hinter IOCONTROL stehende APT-Gruppe wurde von OpenAI identifiziert, da sie ChatGPT einsetzte, um SPS-Schutzmaßnahmen zu umgehen und Bash- und Python-Skripte für offensive Zwecke zu entwickeln. In einigen Fällen arbeiten staatliche APT-Gruppen mit Ransomware-Gruppen zusammen, um Angriffe durchzuführen.

Die Ransomware-Gruppe BlackCat hat 2024 erfolgreich den US-Gesundheitsdienstleister Change Healthcare angegriffen und eine Lösegeldzahlung in Höhe von 22 Millionen US-Dollar erpresst, bevor sie aus der Öffentlichkeit verschwand. Es wurde jedoch beobachtet, dass einige Angreifer auch in diesem Jahr weiterhin BlackCat-bezogene Ransomware einsetzten, um OT-Umgebungen anzugreifen, obwohl BlackCat seine Dark-Web-Foren geschlossen hat. Der Urheber dieser Vorfälle ist zwar unbekannt, aber es ist nicht ungewöhnlich, dass Angreifer Ransomware einsetzen, die von anderen Gruppen entwickelt wurde.

Es wurde außerdem beobachtet, dass staatlich geförderte APT-Gruppen bekannte Ransomware nutzen, um ihre Ziele zu erreichen. So nutzt beispielsweise die von China unterstützte ChamelGang eine Ransomware, um ihre Angriffsabsichten zu verschleiern. Die von Nordkorea unterstützten Gruppen Moonstone Sleet und Jumpy Pisces haben im Februar 2025 bzw. Ende 2024 mit Qilin und Play bezüglich Ransomware zusammengearbeitet, um weltweit Angriffe zu starten. Diese Fälle zeigen, dass APT-Gruppen, die Zugang zu OT-Umgebungen haben, je nach ihren Zielen entweder aktive oder inaktive Ransomware-Gruppen einsetzen können. Daher müssen sich die entsprechenden Branchen, wie Halbleiter, Fertigung, Öl, Automobil und Pharma, nicht nur gegen aktive Ransomware-Bedrohungen wappnen, sondern auch gegen ruhende Ransomware-Varianten, die wieder auftauchen könnten.

Hinzu kommt: Der Fertigungssektor war Anfang 2025 der größten Bedrohung durch die Clop-Ransomware ausgesetzt, die auch in der ersten Jahreshälfte die aktivste Ransomware-Familie war. Clop setzt mehrere fortschrittliche Umgehungstechniken ein, darunter Virtualisierungs- und Sandbox-Umgehung, Maskierung und Verschleierung. Diese Eigenschaften in Kombination mit ausgeklügelten Angriffen sind der Grund, warum Besitzer von OT-Umgebungen mehrschichtige Abwehrmaßnahmen ergreifen müssen, mit denen Bedrohungen erkannt und bekämpft werden können, bevor sie den Betrieb stören.

Den vollständigen Mid Year Report 2025 von TXOne lesen Sie hier: https://media.txone.com/prod/uploads/2025/10/v6_2025-H1-WP-Mid-Year-Report-2025_An-In-Depth-Analysis-of-Evolving-Ransomware-and-Weaponized-ICS-Malware.pdf

Neuigkeiten von TXOne Networks erfahren Sie stets über den Blog, auf X und LinkedIn.

Über TXOne Networks

TXOne Networks bietet Cyber-Sicherheitslösungen, welche die Zuverlässigkeit und Sicherheit von industriellen Steuerungssystemen und OT-Umgebungen gewährleisten. TXOne Networks arbeitet sowohl mit führenden Herstellern als auch mit Betreibern kritischer Infrastrukturen zusammen, um praktische, betriebsfreundliche Ansätze für die Cyber-Abwehr zu entwickeln. TXOne Networks bietet sowohl Netzwerk- als auch Endpunkt-Produkte zur Absicherung von OT-Netzwerken und geschäftskritischen Anlagen mit einem Echtzeit-Defense-in-Depth-Ansatz.

Mid Year Report 2025: Ransomware und als Waffe eingesetzte ICS-Malware

14.11.2025

Die Experten des OT-nativen Sicherheitsherstellers fassen das erste Halbjahr 2025 zusammen. Dabei zeigt sich, dass in der OT vor allem Ransomware gegen Produktionsanlagen eingesetzt wird und viele nationalstaatlich gestützte Gruppen es auf kritische Infrastrukturen abgesehen haben.

EINDHOVEN, Niederlande, und TAIPEH, Taiwan 13. November 2025 – Die OT-Security-Experten von TXOne Networks, führend in der Sicherheit von Cyber Physical Systems (CPS), haben einen Halbjahresbericht herausgegeben, welcher das erste Halbjahr 2025 bis Ende Juli zusammenfasst. Daraus lassen sich sehr gut Schlüsse zu derzeitigen Trends in der OT-Sicherheit ziehen. Der Report schlägt die Brücke zwischen den jährlichen Annual Reports.

„Unser Mid Year Report 2025 zeigt deutlich, dass Unternehmen, die eine Produktionsumgebung betreiben, mit mehrschichtigen Angriffen rechnen müssen und daher auch eine mehrschichtige Verteidigung benötigen. Es reicht dabei nicht, schlicht die IT-Prinzipien auf die OT-Sicherheit umzulegen. Stattdessen sind OT-native Ansätze und Sicherheitsprodukte der Trumpf gegen die Cyber-Kriminellen, denn IT-Lösungen können viel eher zu ungewollten zusätzlichen Störungen führen – IT-OT-Konvergenz hin oder her. Dieses Verwischen der Grenzen sollte viel mehr als Aufforderung verstanden werden, mithilfe einer Netzwerksegmentierung diese beiden Teile strikt zu trennen, damit Angriffe nicht durchschlagen können,“ meint Morris Becker, Regional Director DACH bei TXOne Networks Europe.

Obwohl keine neuen ICS-spezifischen Malware- oder Ransomware-Programme öffentlich bekannt geworden sind, deuten mehrere Vorfälle zwischen Januar und Juli 2025 auf einen anhaltenden Anstieg von Ransomware-Angriffen gegen OT-Umgebungen hin. Diese OT-Vorfälle stehen auch in engem Zusammenhang mit aktiven Ransomware-Gruppen, die stark die Fertigungsbranche attackieren. Darüber hinaus konnte festgestellt werden, dass sowohl APT-Gruppen (Advanced Persistent Threat) als auch aktive Ransomware-Gruppen im Jahr 2025 neue Schwachstellen in Perimeter-Geräten ausnutzen, um sich ersten Zugriff zu verschaffen.

Es sollten deshalb mehrschichtige Abwehrmaßnahmen eingesetzt werden, um potenzielle Bedrohungen zu unterdrücken, ein breites Spektrum an Risiken aufzudecken sowie eine präzise und schnelle Erkennung und Reaktion zu ermöglichen, so die Sicherheitsforscher in ihrem Report. Um neuen Bedrohungen entgegenzuwirken, sammelt und analysiert das TXOne Threat Research Team kontinuierlich OT-Bedrohungsinformationen.

Mit dem Trend zur Vernetzung von OT-Systemen werden Angriffe immer effektiver, um den Betrieb von OT-Umgebungen direkt oder indirekt zu beeinträchtigen. So wurde beispielsweise im April dieses Jahres das Steuerungssystem eines Staudamms in Norwegen angegriffen. Der Hacker manipulierte ein über das Internet zugängliches Bedienfeld und umging die Authentifizierung, um Zugriff auf die OT-Umgebung zu erhalten. Es gelang ihm, die Ventile des Damms zu manipulieren, und der Vorfall blieb vier Stunden lang unentdeckt. Im Mai griff die Ransomware Qilin beispielsweise Covenant Health an, was zur Abschaltung der Gesundheitssysteme in allen Krankenhäusern führte.

Darüber hinaus wurde beobachtet, dass sowohl APT-Gruppen als auch aktive Ransomware-Gruppen weiterhin Schwachstellen in OT-Perimetergeräten ausnutzen, um sich ersten Zugriff zu verschaffen. Im Juli 2025 startete UNC3886, bekannt dafür, sowohl OT- als auch IT-Systeme anzugreifen, Angriffe auf kritische Infrastrukturen (KRITIS) in Singapur. In der Vergangenheit nutzte UNC3886 Zero-Day-Schwachstellen in Fortinet- und Juniper-Geräten (wie CVE-2022-41328 und CVE-2025-21590) aus. Perimetergeräte sind nämlich mittlerweile der Schlüssel zum Zugriff auf OT-Umgebungen, was auf eine Veränderung der OT-Bedrohungslandschaft hindeutet.

Abbildung 1: Cyber-Angriffe, die sich direkt oder indirekt auf OT-Umgebungen ausgewirkt haben (TXOne Networks Inc.).

Die Abbildung 1 zeigt Cyber-Angriffe, die bis Ende Juli 2025 Auswirkungen auf OT-Umgebungen hatten, basierend auf der Analyse von Cyber-Bedrohungsdaten. Im März und Juni griff die Ransomware-Gruppe Play mehrere Produktionsstätten im Lebensmittel- und Getränkesektor an. Bei öffentlich bekannt gewordenen OT-Vorfällen ist dagegen Qilin nach wie vor eine aktive Ransomware-Gruppe. Bis Ende Juli entfielen auf Qilin und Play etwa 15 Prozent bzw. 9 Prozent aller gemeldeten Opfer (laut Angaben der Ransomware-Gruppen). Wie im jährlichen OT/ICS-Cyber-Sicherheitsbericht erwähnt, haben Ransomware-Gruppen außerdem häufig den Gesundheitssektor ins Visier genommen. Unter ihnen wurde beobachtet, dass Qilin neu bekannt gewordene Schwachstellen in Perimetergeräten als eine seiner ersten Zugriffsmethoden nutzt. Es ist nicht überraschend, dass ähnliche Strategien auch von APT-Gruppen staatlicher Akteure angewendet werden. Sowohl UNC5221 als auch UNC3886 sind dafür bekannt, dass sie in diesem Jahr Schwachstellen in Perimetergeräten als Waffen eingesetzt haben. Überhaupt: APT-Gruppen von Nationalstaaten nehmen weiterhin kritische Infrastrukturen als ihr primäres Ziel ins Visier. Eigentümer kritischer Infrastrukturen müssen wachsam gegenüber ICS-Malware sowie Zero-Day-Schwachstellen in Perimetergeräten bleiben.

Abbildung 2: Aktive Ransomware-Gruppen im Juli 2025 (TXOne Networks Inc.).

Angesichts der Vielseitigkeit der Angreifer ist es unwahrscheinlich, dass die Bedrohungen für OT-Umgebungen vollständig verhindert werden können. Dies erhöht den dringenden Bedarf an verbesserter Cyber-Sicherheit in kritischen Infrastrukturen, um deren Taktiken zu bekämpfen.

Im Gegensatz zu früheren Multi-Erpressungsstrategien haben einige Ransomware-Gruppen ihre Strategie vereinfacht. So haben beispielsweise Play, Akira und LockBit in mehreren Fällen auf die Verschlüsselung von Dateien verzichtet und stattdessen direkt mit der Exfiltration von Daten zur Erpressung begonnen.

Darüber hinaus haben einige Angreifer nicht einmal einen tatsächlichen Angriff auf das Opfer durchgeführt, sondern Daten aus Drittquellen veröffentlicht, um die Opfer zu erpressen, sie unter Druck zu setzen und zu gefährden. Ein bemerkenswertes Beispiel ist Babuk2, das Opfer erneut erpresste, indem es Daten nutzte, die von anderen Ransomware-Gruppen geleakt worden waren.

Ein Team für Bedrohungsforschung hat beobachtet, dass die meisten aktiven Ransomware-Programme häufig Ausweichtechniken anwenden oder bestimmte Programmiersprachen verwenden, um die Analyse zu erschweren.

Darüber hinaus können Bedrohungsakteure mit der Entwicklung von KI-Technologien hochgradig zielgerichtete Phishing-Kampagnen entwerfen, während gleichzeitig die Hürden für die Entwicklung von Ransomware gesenkt werden. FunkSec, das Ende 2024 auf den Markt kam, nutzte KI-Unterstützung, um maßgeschneiderte Angriffs-Tools zu entwickeln. Wie Akira ist auch seine Ransomware in der Sprache Rust geschrieben worden, mit starker statischer Verknüpfung, Monomorphisierung und Funktions-Inlining, was die Kosten für Reverse Engineering erheblich erhöht.

Es wurde zudem eine erhebliche Anzahl von Bedrohungskampagnen identifiziert, die von APT-Gruppen verschiedener Nationalstaaten durchgeführt wurden. So führte Salt Typhoonbeispielsweise im Januar Cyber-Spionageaktionen durch, die auf hochwertige Informationsquellen, wie Charter Communications, Consolidated Communications und Windstream, abzielten, während im Juni auch der US-amerikanische Satellitenkommunikationsanbieter Viasat als Opfer identifiziert wurde.

Derzeit befinden sich diese Aktivitäten noch in der Spionagephase, aber die Lehren aus dem Russland-Ukraine-Konflikt und den Spannungen zwischen Israel und dem Iran zeigen deutlich, dass in Zeiten verschärfter Konflikte der Einsatz gezielter ICS-Malware erheblich zunehmen kann. Beispiele wie Fuxnet, FrostyGoop und IOCONTROL veranschaulichen, wie ICS-gerichteter Code OT-Umgebungen im Öl- und Energiesektor stören und potenziell großflächige physische Schäden verursachen kann. (Hinweis: ICS-Malware bezieht sich auf öffentlich bekannte bösartige Software, die in realen Umgebungen eingesetzt worden ist, oder deren Einsatz versucht wurde, und sich durch ihren Fokus auf ICS-Komponenten auszeichnet).

Abbildung 3: Beispiele von Angriffen auf kritische Infrastrukturen weltweit (TXOne Networks Inc.).

Die Analyse von ICS-Malware im Laufe der Jahre zeigt deutlich, dass die meisten dieser Bedrohungen von staatlichen Akteuren ausgehen und auf hochwertige kritische Infrastrukturen abzielen, insbesondere in den Bereichen Energie, Öl und Versorgungsunternehmen. Moderne ICS-Malware weist mehrere Gemeinsamkeiten mit Ransomware-Trends auf. FrostyGoopbeispielsweise ist in Golang geschrieben und verwendet Techniken wie String-Verkettung und Anti-Debugger zur Verschleierung und Umgehung. IOCONTROL hingegen ist ein als Waffe eingesetztes Angriffsmodul, das für eine Vielzahl von vernetzten Geräten entwickelt wurde, darunter SPSen, HMIs, Firewalls, IP-Kameras und Router. Die hinter IOCONTROL stehende APT-Gruppe wurde von OpenAI identifiziert, da sie ChatGPT einsetzte, um SPS-Schutzmaßnahmen zu umgehen und Bash- und Python-Skripte für offensive Zwecke zu entwickeln. In einigen Fällen arbeiten staatliche APT-Gruppen mit Ransomware-Gruppen zusammen, um Angriffe durchzuführen.

Die Ransomware-Gruppe BlackCat hat 2024 erfolgreich den US-Gesundheitsdienstleister Change Healthcare angegriffen und eine Lösegeldzahlung in Höhe von 22 Millionen US-Dollar erpresst, bevor sie aus der Öffentlichkeit verschwand. Es wurde jedoch beobachtet, dass einige Angreifer auch in diesem Jahr weiterhin BlackCat-bezogene Ransomware einsetzten, um OT-Umgebungen anzugreifen, obwohl BlackCat seine Dark-Web-Foren geschlossen hat. Der Urheber dieser Vorfälle ist zwar unbekannt, aber es ist nicht ungewöhnlich, dass Angreifer Ransomware einsetzen, die von anderen Gruppen entwickelt wurde.

Es wurde außerdem beobachtet, dass staatlich geförderte APT-Gruppen bekannte Ransomware nutzen, um ihre Ziele zu erreichen. So nutzt beispielsweise die von China unterstützte ChamelGang eine Ransomware, um ihre Angriffsabsichten zu verschleiern. Die von Nordkorea unterstützten Gruppen Moonstone Sleet und Jumpy Pisces haben im Februar 2025 bzw. Ende 2024 mit Qilin und Play bezüglich Ransomware zusammengearbeitet, um weltweit Angriffe zu starten. Diese Fälle zeigen, dass APT-Gruppen, die Zugang zu OT-Umgebungen haben, je nach ihren Zielen entweder aktive oder inaktive Ransomware-Gruppen einsetzen können. Daher müssen sich die entsprechenden Branchen, wie Halbleiter, Fertigung, Öl, Automobil und Pharma, nicht nur gegen aktive Ransomware-Bedrohungen wappnen, sondern auch gegen ruhende Ransomware-Varianten, die wieder auftauchen könnten.

Hinzu kommt: Der Fertigungssektor war Anfang 2025 der größten Bedrohung durch die Clop-Ransomware ausgesetzt, die auch in der ersten Jahreshälfte die aktivste Ransomware-Familie war. Clop setzt mehrere fortschrittliche Umgehungstechniken ein, darunter Virtualisierungs- und Sandbox-Umgehung, Maskierung und Verschleierung. Diese Eigenschaften in Kombination mit ausgeklügelten Angriffen sind der Grund, warum Besitzer von OT-Umgebungen mehrschichtige Abwehrmaßnahmen ergreifen müssen, mit denen Bedrohungen erkannt und bekämpft werden können, bevor sie den Betrieb stören.

Den vollständigen Mid Year Report 2025 von TXOne lesen Sie hier: https://media.txone.com/prod/uploads/2025/10/v6_2025-H1-WP-Mid-Year-Report-2025_An-In-Depth-Analysis-of-Evolving-Ransomware-and-Weaponized-ICS-Malware.pdf

Neuigkeiten von TXOne Networks erfahren Sie stets über den Blog, auf X und LinkedIn.

Über TXOne Networks

TXOne Networks bietet Cyber-Sicherheitslösungen, welche die Zuverlässigkeit und Sicherheit von industriellen Steuerungssystemen und OT-Umgebungen gewährleisten. TXOne Networks arbeitet sowohl mit führenden Herstellern als auch mit Betreibern kritischer Infrastrukturen zusammen, um praktische, betriebsfreundliche Ansätze für die Cyber-Abwehr zu entwickeln. TXOne Networks bietet sowohl Netzwerk- als auch Endpunkt-Produkte zur Absicherung von OT-Netzwerken und geschäftskritischen Anlagen mit einem Echtzeit-Defense-in-Depth-Ansatz.