Drei Security-Trends in der Finanzbranche

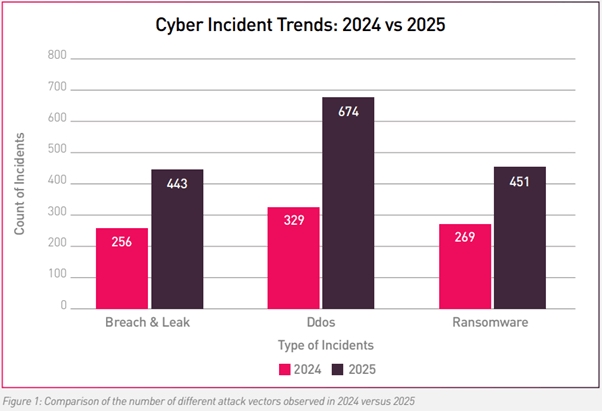

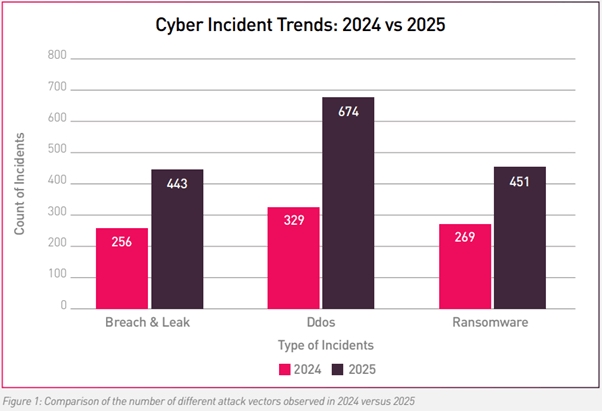

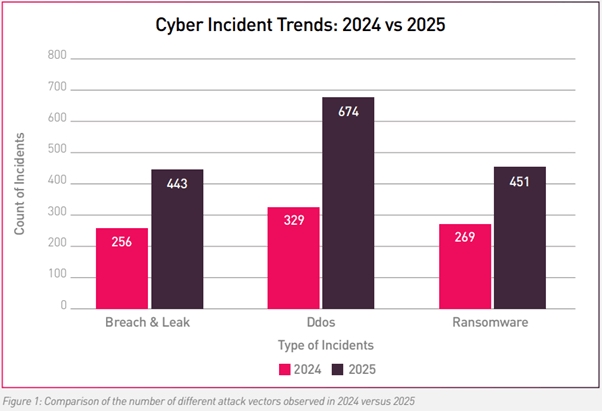

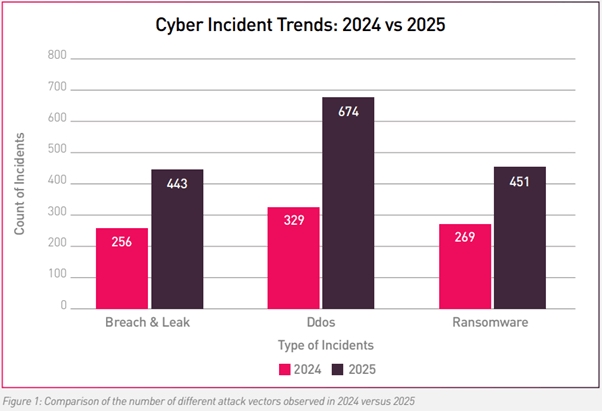

Der Finanzsektor verzeichnete im Jahr 2025 einen beispiellosen Anstieg von Cybervorfällen. Nach Angaben von Check Point Software haben sich die Angriffe mit einem Anstieg von 864 im Jahr 2024 auf 1.858 im Jahr 2025 mehr als verdoppelt. Diese Beschleunigung spiegelt eine dramatische Veränderung im Verhalten der Angreifer wider, die von ideologisch motivierten Sabotagen bis hin zu kommerzialisierten Cyberverbrechen als Dienstleistung reicht. Im Folgenden eine kurze Übersicht über die drei dominierenden Trends:

- DDoS-Angriffe stiegen um 105 Prozent, angetrieben durch koordinierte Hacktivisten-Kampagnen, die auf hochkarätige Finanzplattformen und -dienste abzielten.

- Datenverstöße und -lecks stiegen um 73 Prozent und deckten anhaltende Schwächen in den Bereichen Cloud-Sicherheit, Identitätsmanagement und Ökosysteme von Drittanbietern auf.

- Die Zahl der Ransomware-Vorfälle erreichte 451 Fälle, wobei ausgereifte RaaS-Ökosysteme und aggressive Multi-Erpressungstaktiken die Auswirkungen auf ein neues Extrem treiben.

Abbildung 1: Vergleich der verschiedenen Angriffsvektoren zwischen 2024 und 2025 (Quelle Check Point Software 2026)

Von den festgestellten Vorfällen entfielen 345 auf europäische Finanzinstitute. Von diesen waren 179 DDoS-Angriffe, bei 74 wurde Ransomware installiert, 47 lassen sich unter Hacktivismus und geopolitische Spannungen einordnen. Bei 43 analysierten Vorfällen handelte es sich um Datenverstöße mit Datenverlust.

Europäische Banken müssen ihren Schutz vor DDoS-Angriffen verstärken und den grenzüberschreitenden Austausch von Bedrohungsinformationen verbessern. Dies gelingt ihnen, indem sie durch die Vereinheitlichung von Bedrohungsinformationen, Einblicken in das Dark Web und Ausnutzbarkeitsanalysen ein Echtzeit-Lagebewusstsein schaffen, die Cloud-Sicherheit verbessern sowie die Identitätskontrollen verstärken. Angreifer nutzen weiterhin Schwachstellen in den miteinander verbundenen Finanzsystemen der EU aus.

Shir Atzil, Cyber Threat Intelligence Analystin bei Check Point Exposure Management Research erklärt: „Der europäische Finanzsektor steht unter Druck: DDoS-Angriffe, Ransomware-Kampagnen und Datenabfluss – eine Konvergenz, die sowohl geopolitische Spannungen als auch die vernetzte Finanzstruktur des Kontinents widerspiegelt. Um die Risiken für 2026 zu mindern, sind eine stärkere grenzüberschreitende Koordination, ein schneller Informationsaustausch und die proaktive Störung der Infrastruktur der Angreifer erforderlich, lange bevor diese europäische Institutionen erreicht.“

1. DDoS-Angriffe als geopolitische Kraft

DDoS-Angriffe wurden 2025 zur dominierenden und disruptivsten Bedrohung und stiegen von 329 Vorfällen im Jahr 2024 auf 674 im Jahr 2025, was einem dramatischen Anstieg von 105 Prozent gegenüber dem Vorjahr entspricht. Im Gegensatz zu den Vorjahren war dieser Anstieg nicht in erster Linie finanziell motiviert. Stattdessen standen viele Angriffe im Zusammenhang mit koordinierten Hacktivismus-Kampagnen, die oft mit geopolitischen Auslösern einhergingen. Diese Kampagnen richteten sich gegen Bankportale, Zahlungsschnittstellen und Finanzdienstleister mit dem Ziel, den Bürgern den Zugang zu verweigern, anstatt Geld zu erpressen.

Die Angriffe konzentrierten sich stark auf Regionen, in denen geopolitische Spannungen herrschten oder die in den Medien stark präsent waren. Dieses Muster spiegelt eine strategische Ausrichtung auf Finanzinstitute wider, die für nationale Widerstandsfähigkeit und globalen Einfluss stehen. Die Auswahl der Ziele hatte oft mehr mit politischen Botschaften zu tun als mit der technischen Ausstattung oder den Abwehrmechanismen der Opfer.

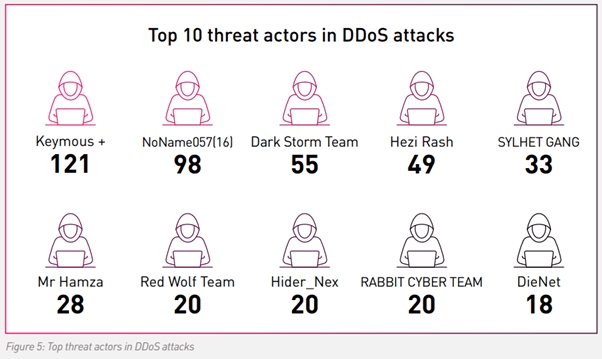

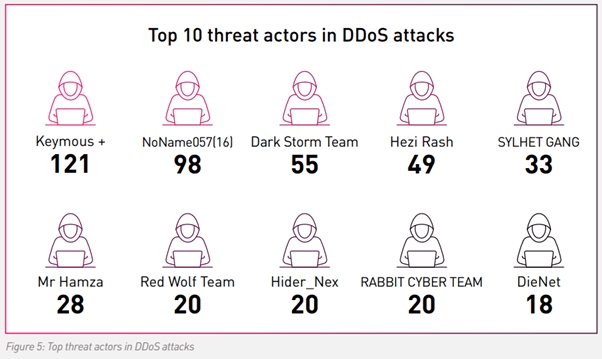

Abbildung 2: Die wichtigsten Bedrohungsakteure hinter DDoS-Attacken (Quelle: Check Point Software 2026)

Ebenso bemerkenswert ist die Zentralisierung von Angreifergruppen. Die Mehrheit der beobachteten DDoS-Vorfälle wurde von einer kleinen Gruppe hochaktiver Hacktivisten verübt. Keymous+ beispielsweise war für 121 Angriffe verantwortlich, während NoName057(16) 98 Angriffe ausführte, wobei beide Gruppen groß angelegte, schnelle Kampagnen in mehreren Ländern und Sektoren durchführten. Ihre Taktik basierte auf leicht zugänglichen Botnets und einer gemeinsamen Infrastruktur, die es selbst mittelmäßig qualifizierten Akteuren ermöglichte, ihr Schadenspotenzial zu erhöhen.

Besonders besorgniserregend an diesem Trend ist die Verlagerung von einmaligen Störungen hin zu anhaltendem operativem Druck. Kurze Burst-Angriffe, manchmal Dutzende an einem einzigen Tag, belasteten die DDoS-Abwehrkapazitäten der Finanzinstitute.

2. Schwächen bei der Identitätsverwaltung untergraben weiterhin den finanziellen Kern

Datenverstöße und -lecks stiegen von 256 Vorfällen im Jahr 2024 auf 443 im Jahr 2025 stark an, was systemische Schwächen in den Bereichen Identitätsmanagement, Cloud-Umgebungen und Integrationen von Drittanbietern deutlich machte. Im Gegensatz zu DDoS-Angriffen, die auf schnelle, öffentliche Störungen abzielen, waren diese Intrusion-Kampagnen weitgehend heimlich. Sie umfassten oft langfristigen Zugriff, stille Datenexfiltration und verzögerte Offenlegung.

Ziele waren vor allem Märkte mit hohem Volumen an digitalen Transaktionen und umfangreichen Finanzinfrastrukturen, was den Angreifern sowohl viele potenzielle Opfer als auch wertvolle Daten bietet.

Eine der auffälligsten Erkenntnisse ist, dass 33 Prozent der Sicherheitsverletzungen unbekannten Akteuren zugeschrieben wurden. Dies spiegelt eine bemerkenswerte Entwicklung wider, die durch erhöhte Betriebssicherheit, kurzlebige Infrastruktur und eine Verlagerung hin zu dezentralisierten Identitäten und Wegwerfkonten gekennzeichnet ist. Die zunehmende Schwierigkeit der Zuordnung deutet darauf hin, dass Angreifer immer raffinierter darin werden, ihre Spuren im Deep und Dark Web zu verwischen.

Auch Bedrohungsakteure, die sich auf Datenkompromittierung spezialisiert haben, bleiben weiterhin aktiv. Sie bestehen trotz erheblicher Investitionen der Branche fort und unterstreichen die Notwendigkeit identitätszentrierter Sicherheitsmodelle, automatisierter Cloud-Scans und strenger Zugriffskontrollen.

3. Ransomware-Ökosysteme, Mehrfacherpressung und anhaltende Angriffe auf hochwertige Assets

Ransomware blieb eine der größten Bedrohungen für Finanzinstitute, mit 451 gemeldeten Vorfällen im Jahr 2025, gegenüber 269 im Vorjahr. Dieser Anstieg spiegelt sowohl die Reife von Ransomware-as-a-Service (RaaS)-Operationen als auch die zunehmende Raffinesse der Erpressungsstrategien wider. Angreifer geben sich nicht mehr mit der Verschlüsselung von Daten zufrieden, sondern kombinieren nun Verschlüsselung, Exfiltration, öffentliche Bloßstellung und direkten Druck auf Führungskräfte und Kunden.

Finanzinstitute bleiben aufgrund ihrer geringen Toleranz gegenüber Ausfallzeiten und ihrer hohen operativen Abhängigkeit von miteinander verbundenen Systemen attraktive Ziele. Die geografische Verteilung der Angriffe entspricht weitgehend denjenigen Volkswirtschaften mit einer starken Präsenz im digitalen Bankwesen, die sich daher besonders gut für maximale Erpressungszwecke eignen.

Die Bedrohungsaktivitäten konzentrieren sich stark auf eine kleine Gruppe von Akteuren, von denen viele ausgeklügelte Partnerprogramme betreiben. Dabei stützen sie sich auf gemeinsame Tools, hochmodulare Malware und gut organisierte Partnernetzwerke, mit denen sie ihre Operationen schnell und effizient skalieren können. Zu den verwendeten Taktiken gehören das Ausnutzen von VPN-Schwachstellen, der Missbrauch gestohlener Anmeldedaten und die gezielte Attacke auf Drittanbieter, um gleichzeitig bei mehreren Opfern Fuß zu fassen.

Der Aufstieg von Multi-Erpressungs-Ransomware hat die Auswirkungen erheblich verstärkt. Über die Verschlüsselung kritischer Systeme hinaus drohen Angreifer nun zunehmend mit der Offenlegung von Vorschriften, der Benachrichtigung von Kunden, Rufschädigung und sogar gezielter Belästigung von Führungskräften. Dieser umfassendere Druck führt zu finanziellen und rufschädigenden Folgen, die weit über den ursprünglichen Sicherheitsvorfall hinausgehen. Infolgedessen sind traditionelle Backup- und Wiederherstellungsstrategien zwar nach wie vor wichtig, reichen aber allein nicht mehr aus.

Fazit und Ausblick

Der Finanzsektor tritt in eine neue Ära der Cyberrisiken ein, die durch kampagnenorientierte DDoS-Angriffe, heimliche Datenkompromittierung und hochwirksame Ransomware-Ökosysteme geprägt ist. Die starke Zunahme sämtlicher bedeutender Angriffskategorien im Jahr 2025 unterstreicht die zunehmende Raffinesse, Automatisierung und globale Koordination von Bedrohungsakteuren, die sowohl aus kriminellen als auch aus ideologischen Motiven handeln. Finanzinstitute müssen schnell zu intelligenzgestützten, identitätsorientierten und stets aktiven Sicherheitsmodellen übergehen, um diesen Bedrohungen einen Schritt voraus zu sein.

Der vollständige Bericht zur Bedrohungslage im Finanzsektor 2025 kann hier heruntergeladen werden: https://checkpoint.cyberint.com/financial-threat-landscape-2026

Drei Security-Trends in der Finanzbranche

Der Finanzsektor verzeichnete im Jahr 2025 einen beispiellosen Anstieg von Cybervorfällen. Nach Angaben von Check Point Software haben sich die Angriffe mit einem Anstieg von 864 im Jahr 2024 auf 1.858 im Jahr 2025 mehr als verdoppelt. Diese Beschleunigung spiegelt eine dramatische Veränderung im Verhalten der Angreifer wider, die von ideologisch motivierten Sabotagen bis hin zu kommerzialisierten Cyberverbrechen als Dienstleistung reicht. Im Folgenden eine kurze Übersicht über die drei dominierenden Trends:

- DDoS-Angriffe stiegen um 105 Prozent, angetrieben durch koordinierte Hacktivisten-Kampagnen, die auf hochkarätige Finanzplattformen und -dienste abzielten.

- Datenverstöße und -lecks stiegen um 73 Prozent und deckten anhaltende Schwächen in den Bereichen Cloud-Sicherheit, Identitätsmanagement und Ökosysteme von Drittanbietern auf.

- Die Zahl der Ransomware-Vorfälle erreichte 451 Fälle, wobei ausgereifte RaaS-Ökosysteme und aggressive Multi-Erpressungstaktiken die Auswirkungen auf ein neues Extrem treiben.

Abbildung 1: Vergleich der verschiedenen Angriffsvektoren zwischen 2024 und 2025 (Quelle Check Point Software 2026)

Von den festgestellten Vorfällen entfielen 345 auf europäische Finanzinstitute. Von diesen waren 179 DDoS-Angriffe, bei 74 wurde Ransomware installiert, 47 lassen sich unter Hacktivismus und geopolitische Spannungen einordnen. Bei 43 analysierten Vorfällen handelte es sich um Datenverstöße mit Datenverlust.

Europäische Banken müssen ihren Schutz vor DDoS-Angriffen verstärken und den grenzüberschreitenden Austausch von Bedrohungsinformationen verbessern. Dies gelingt ihnen, indem sie durch die Vereinheitlichung von Bedrohungsinformationen, Einblicken in das Dark Web und Ausnutzbarkeitsanalysen ein Echtzeit-Lagebewusstsein schaffen, die Cloud-Sicherheit verbessern sowie die Identitätskontrollen verstärken. Angreifer nutzen weiterhin Schwachstellen in den miteinander verbundenen Finanzsystemen der EU aus.

Shir Atzil, Cyber Threat Intelligence Analystin bei Check Point Exposure Management Research erklärt: „Der europäische Finanzsektor steht unter Druck: DDoS-Angriffe, Ransomware-Kampagnen und Datenabfluss – eine Konvergenz, die sowohl geopolitische Spannungen als auch die vernetzte Finanzstruktur des Kontinents widerspiegelt. Um die Risiken für 2026 zu mindern, sind eine stärkere grenzüberschreitende Koordination, ein schneller Informationsaustausch und die proaktive Störung der Infrastruktur der Angreifer erforderlich, lange bevor diese europäische Institutionen erreicht.“

1. DDoS-Angriffe als geopolitische Kraft

DDoS-Angriffe wurden 2025 zur dominierenden und disruptivsten Bedrohung und stiegen von 329 Vorfällen im Jahr 2024 auf 674 im Jahr 2025, was einem dramatischen Anstieg von 105 Prozent gegenüber dem Vorjahr entspricht. Im Gegensatz zu den Vorjahren war dieser Anstieg nicht in erster Linie finanziell motiviert. Stattdessen standen viele Angriffe im Zusammenhang mit koordinierten Hacktivismus-Kampagnen, die oft mit geopolitischen Auslösern einhergingen. Diese Kampagnen richteten sich gegen Bankportale, Zahlungsschnittstellen und Finanzdienstleister mit dem Ziel, den Bürgern den Zugang zu verweigern, anstatt Geld zu erpressen.

Die Angriffe konzentrierten sich stark auf Regionen, in denen geopolitische Spannungen herrschten oder die in den Medien stark präsent waren. Dieses Muster spiegelt eine strategische Ausrichtung auf Finanzinstitute wider, die für nationale Widerstandsfähigkeit und globalen Einfluss stehen. Die Auswahl der Ziele hatte oft mehr mit politischen Botschaften zu tun als mit der technischen Ausstattung oder den Abwehrmechanismen der Opfer.

Abbildung 2: Die wichtigsten Bedrohungsakteure hinter DDoS-Attacken (Quelle: Check Point Software 2026)

Ebenso bemerkenswert ist die Zentralisierung von Angreifergruppen. Die Mehrheit der beobachteten DDoS-Vorfälle wurde von einer kleinen Gruppe hochaktiver Hacktivisten verübt. Keymous+ beispielsweise war für 121 Angriffe verantwortlich, während NoName057(16) 98 Angriffe ausführte, wobei beide Gruppen groß angelegte, schnelle Kampagnen in mehreren Ländern und Sektoren durchführten. Ihre Taktik basierte auf leicht zugänglichen Botnets und einer gemeinsamen Infrastruktur, die es selbst mittelmäßig qualifizierten Akteuren ermöglichte, ihr Schadenspotenzial zu erhöhen.

Besonders besorgniserregend an diesem Trend ist die Verlagerung von einmaligen Störungen hin zu anhaltendem operativem Druck. Kurze Burst-Angriffe, manchmal Dutzende an einem einzigen Tag, belasteten die DDoS-Abwehrkapazitäten der Finanzinstitute.

2. Schwächen bei der Identitätsverwaltung untergraben weiterhin den finanziellen Kern

Datenverstöße und -lecks stiegen von 256 Vorfällen im Jahr 2024 auf 443 im Jahr 2025 stark an, was systemische Schwächen in den Bereichen Identitätsmanagement, Cloud-Umgebungen und Integrationen von Drittanbietern deutlich machte. Im Gegensatz zu DDoS-Angriffen, die auf schnelle, öffentliche Störungen abzielen, waren diese Intrusion-Kampagnen weitgehend heimlich. Sie umfassten oft langfristigen Zugriff, stille Datenexfiltration und verzögerte Offenlegung.

Ziele waren vor allem Märkte mit hohem Volumen an digitalen Transaktionen und umfangreichen Finanzinfrastrukturen, was den Angreifern sowohl viele potenzielle Opfer als auch wertvolle Daten bietet.

Eine der auffälligsten Erkenntnisse ist, dass 33 Prozent der Sicherheitsverletzungen unbekannten Akteuren zugeschrieben wurden. Dies spiegelt eine bemerkenswerte Entwicklung wider, die durch erhöhte Betriebssicherheit, kurzlebige Infrastruktur und eine Verlagerung hin zu dezentralisierten Identitäten und Wegwerfkonten gekennzeichnet ist. Die zunehmende Schwierigkeit der Zuordnung deutet darauf hin, dass Angreifer immer raffinierter darin werden, ihre Spuren im Deep und Dark Web zu verwischen.

Auch Bedrohungsakteure, die sich auf Datenkompromittierung spezialisiert haben, bleiben weiterhin aktiv. Sie bestehen trotz erheblicher Investitionen der Branche fort und unterstreichen die Notwendigkeit identitätszentrierter Sicherheitsmodelle, automatisierter Cloud-Scans und strenger Zugriffskontrollen.

3. Ransomware-Ökosysteme, Mehrfacherpressung und anhaltende Angriffe auf hochwertige Assets

Ransomware blieb eine der größten Bedrohungen für Finanzinstitute, mit 451 gemeldeten Vorfällen im Jahr 2025, gegenüber 269 im Vorjahr. Dieser Anstieg spiegelt sowohl die Reife von Ransomware-as-a-Service (RaaS)-Operationen als auch die zunehmende Raffinesse der Erpressungsstrategien wider. Angreifer geben sich nicht mehr mit der Verschlüsselung von Daten zufrieden, sondern kombinieren nun Verschlüsselung, Exfiltration, öffentliche Bloßstellung und direkten Druck auf Führungskräfte und Kunden.

Finanzinstitute bleiben aufgrund ihrer geringen Toleranz gegenüber Ausfallzeiten und ihrer hohen operativen Abhängigkeit von miteinander verbundenen Systemen attraktive Ziele. Die geografische Verteilung der Angriffe entspricht weitgehend denjenigen Volkswirtschaften mit einer starken Präsenz im digitalen Bankwesen, die sich daher besonders gut für maximale Erpressungszwecke eignen.

Die Bedrohungsaktivitäten konzentrieren sich stark auf eine kleine Gruppe von Akteuren, von denen viele ausgeklügelte Partnerprogramme betreiben. Dabei stützen sie sich auf gemeinsame Tools, hochmodulare Malware und gut organisierte Partnernetzwerke, mit denen sie ihre Operationen schnell und effizient skalieren können. Zu den verwendeten Taktiken gehören das Ausnutzen von VPN-Schwachstellen, der Missbrauch gestohlener Anmeldedaten und die gezielte Attacke auf Drittanbieter, um gleichzeitig bei mehreren Opfern Fuß zu fassen.

Der Aufstieg von Multi-Erpressungs-Ransomware hat die Auswirkungen erheblich verstärkt. Über die Verschlüsselung kritischer Systeme hinaus drohen Angreifer nun zunehmend mit der Offenlegung von Vorschriften, der Benachrichtigung von Kunden, Rufschädigung und sogar gezielter Belästigung von Führungskräften. Dieser umfassendere Druck führt zu finanziellen und rufschädigenden Folgen, die weit über den ursprünglichen Sicherheitsvorfall hinausgehen. Infolgedessen sind traditionelle Backup- und Wiederherstellungsstrategien zwar nach wie vor wichtig, reichen aber allein nicht mehr aus.

Fazit und Ausblick

Der Finanzsektor tritt in eine neue Ära der Cyberrisiken ein, die durch kampagnenorientierte DDoS-Angriffe, heimliche Datenkompromittierung und hochwirksame Ransomware-Ökosysteme geprägt ist. Die starke Zunahme sämtlicher bedeutender Angriffskategorien im Jahr 2025 unterstreicht die zunehmende Raffinesse, Automatisierung und globale Koordination von Bedrohungsakteuren, die sowohl aus kriminellen als auch aus ideologischen Motiven handeln. Finanzinstitute müssen schnell zu intelligenzgestützten, identitätsorientierten und stets aktiven Sicherheitsmodellen übergehen, um diesen Bedrohungen einen Schritt voraus zu sein.

Der vollständige Bericht zur Bedrohungslage im Finanzsektor 2025 kann hier heruntergeladen werden: https://checkpoint.cyberint.com/financial-threat-landscape-2026