Check Point Ransomware Report Q2 2025

06.08.2025

Gezieltere Erpressungsversuche, wachsende Einbindung von künstlicher Intelligenz in die Attacken und aggressivere Verhandlungen über Lösegelder.

Check Point Research (CPR), die Sicherheitsforschungsabteilung von Check Point® Software Technologies Ltd. (NASDAQ: CHKP), ein Pionier und weltweit führender Anbieter von Cyber-Sicherheitslösungen, hat seinen Ransomware Report für das zweite Quartal 2025 veröffentlicht.

Sergey Shykevich, Threat Intelligence Group Manager bei Check Point Software Technologies, fasst die Beobachtungen zusammen: „Im zweiten Quartal 2025 haben wir eine deutliche Veränderung in der Ransomware-Landschaft beobachtet, nämlich weniger dominante RaaS-Gruppen, einen Rückgang der öffentlich bekannt gewordenen Opfer und differenziertere Erpressungstaktiken. Da die Hacker ihre jeweilige Ransomware an ein nun fragmentiertes Ökosystem anpassen, erwarten wir noch aggressivere Verhandlungsstrategien und eine zunehmende Abhängigkeit von KI zur Automatisierung und Verbesserung aller Phasen des Angriffs.“

Höhepunkte des Berichts umfassen:

-

Große Ransomware-as-a-Service-Gruppen (RaaS) brachen zusammen, wie LockBit und RansomHub, was zu einer Fragmentierung des kriminellen Ökosystems geführt hat, das aber nach wie vor sehr aktiv ist.

-

Die Gruppierung um die Ransomware Quilin stieg an die Spitze der Akteure auf und erpresst Nutzer mit juristisch angehauchten Texten und Themen, sowie innovativen Taktiken.

-

Der Aufstieg von KI beim Phishing, bei Verhandlungs-Bots und Affiliate-gesteuerten Kartell-Modellen wurde bemerkt. Letztere werden von DragonForce und anderen Banden vorangetrieben.

-

Ransomware-Banden entfernen sich weiterhin vom Verschlüsseln kritischer Daten und gehen verstärkt über zum Stehlen und (angedrohten) Veröffentlichen, um Druck auf die Unternehmen hinsichtlich eines Lösegelds – oder besser: Erpressungsgeldes – auszuüben.

-

Um erwähnenswerte sechs Prozent sank die Zahl der öffentlich genannten Opfer, was aber nicht als bloßer Rückgang gedeutet werden darf, obwohl der Druck kürzlich erfolgter Polizeiaktion sicherlich hineinspielt, sondern auf bessere und verborgenere Operationen der Hacker hinweist.

Die Sicherheitsforscher haben außerdem beobachtet, dass Ransomware-Gruppen vermehrt Unternehmenslogos kopieren und White-Label-Dienste anbieten, also einen Blanko-Bausatz für kriminelle Kunden. Sie gehen sogar so weit, dass sie Partnerschaften mit Ramp, dem führenden Untergrundforum für Ransomware, eingehen.

Daneben wirbt die Ransomware-Gruppe Global Group (auch bekannt als El Dorado oder Blacklock) für „KI-gestützte Unterstützung bei Verhandlungen“ als Teil ihres Ransomware-as-a-Service-Angebots.

Abbildung 1: Cyber-Kriminelle werben mittlerweile offen für ihre KI-Fähigkeiten (Check Point Software Technologies Ltd.).

Sicherheitsexperten glauben, dass diese KI-Tools folgendes beinhalten:

-

Bots, die eine personalisierte Korrespondenz über das Lösegeld erstellen, basierend auf den Antworten der Opfer.

-

KI-generierte Lösegeldforderungen, die überzeugender oder bedrohlicher wirken sollen.

-

Erstellung eines psychologischen Profils des Gegenübers, um strategischen Druck auf Entscheidungsträger ausüben zu können.

Die neue Nummer 1 unter den Ransomware-Gruppen, Quilin, geht sogar so weit, dass sie ihren Kunden eine juristische Prüfung gestohlener Daten anbietet, um zu bewerten, welche Verstöße gegen Regularien und Gesetze durch den Datendiebstahl dem Opfer drohen, sowie die Vorbereitung einer Dokumentation über diese Vergehen, um sie Behörden vorlegen zu können, damit diese gegen das Opfer ermitteln müssen, wie Finanzämter, Polizeiwachen, oder – in den USA – das FBI.

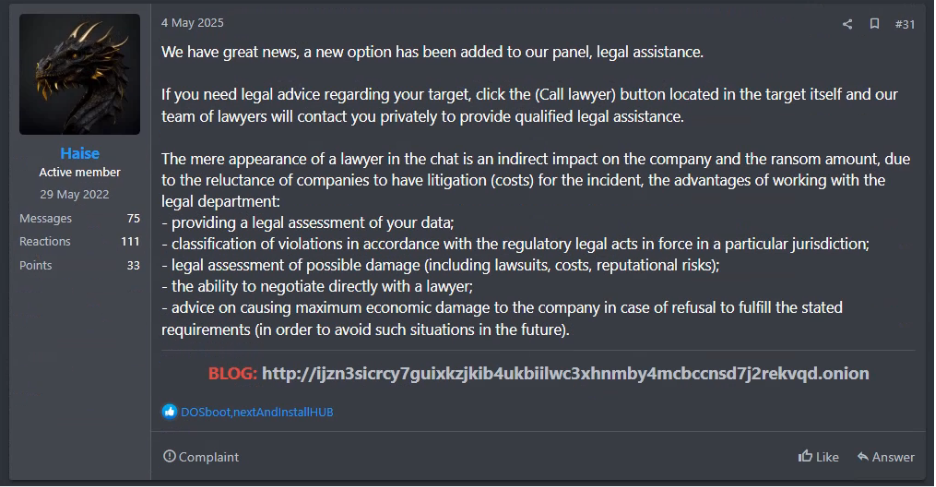

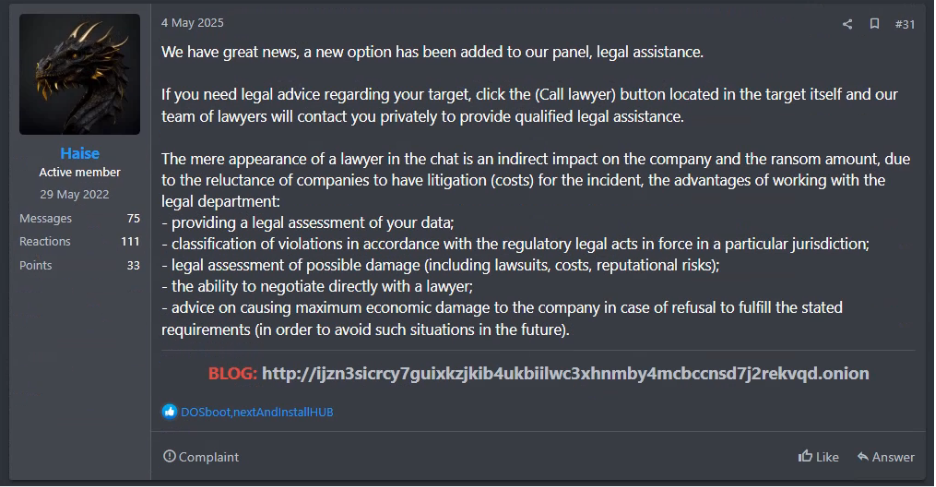

Abbildung 2: Die Gruppe Qilin verkündet im Darknet-Ransomware-Forum namens Ramp, dass sie nun juristische Dienste anbieten (Check Point Software Technologies Ltd.).

Hinzu kommt, dass sich das Geschäft mit der Ransomware professionalisiert und dezentralisiert. Die Bande namens DragonForce gehörte zu den ersten Gruppen in diesem illegalen Metier und bezeichnet sich selbst nun als „Ransomware-Kartell-Modell“. Das bedeutet, dass die Affiliate-Partner des RaaS nicht mehr einem zentralen Leitfaden folgen müssen, sondern halb-unabhängig agieren dürfen. Das umfasst eigene Kampagnen, eigene Ziele und angepasste Erpressungsmethoden durch die Affiliate-Partner.

Schlüsselelemente dieses Kartell-Modells sind:

-

White-Label-Tools: Affiliate-Partner erhalten Zugang zum fortschrittlichen Ransomware-Bausatz von DragonForce, der Veröffentlichungs-Infrastruktur für gestohlene Datensätze und deren Verschlüsselungsmechanismus als Blanko-Baukasten.

-

Markenlizenzierung: Sämtliche Attacken der Affiliate-Partner tragen den Namen der Gruppe, DragonForce, obwohl die Hintermänner nicht involviert waren, was deren Ruf als berüchtigte Bande stärken soll.

-

Operative Unabhängigkeit: Diese Strategie verteilt das Risiko auf mehrere Akteure, erhöht die Reichweite der gesamten Gruppierung, erschwert die Abschaltung und verschleiert die Zuordnung von einzelnen Attacken zu bestimmten Leuten.

Hinzu kommt, dass DragonForce in seinem Marketing sogar so weit gegangen ist, dass eine Partnerschaft mit dem sehr bekannten Ransomware-Darknet-Forum namens Ramp zustande kam und ihr Logo nun in die Kopfziele integriert wurde.

Abbildung 3: DragonForce und das Ramp-Forum gingen offensichtlich eine Werbepartnerschaft ein (Check Point Software Technologies Ltd.).

Interessant ist auch, dass erstmals die weltweite Zahlungshäufigkeit von Ransomware-Lösegeld um 25 bis 27 Prozent gesunken sei. Dahinter wird vermutet:

-

Viele Unternehmen sind widerstandsfähiger, haben in Backups, Segmentierung und Incident Response investiert, was dazu führt, dass mehr Unternehmen die Lösegeldforderung ablehnen.

-

Das Vertrauen in das Wort der Cyber-Kriminellen, dass eine Zahlung wirklich zu einem funktionierenden Entschlüsselungsschlüssel oder einer Löschung der gestohlenen Daten führen wird, ist gesunken.

-

Der polizeiliche Druck wurde erhöht, da einige Regierungen, wie die USA oder Australien, ein Zahlungsverbot von Lösegeld eingeführt haben oder damit drohen, was für die Opfer die Kosten-Risiko-Rechnung verändert.

Im Gegenzug aber modifizieren die Cyber-Kriminellen ihre Taktiken:

-

Die Dreifache Erpressung als Methode wird ausgebaut und löst zusehends die Verschlüsselung ab, um direkte Attacken gegen Kunden, Arbeitnehmer und Partner des eigentlichen Opfers durchführen zu können.

-

Gestohlene Datensätze werden zunehmend im Rahmen von Auktionen über Veröffentlichungsseiten oder in Darknet-Forum verkauft, um Geld aus den Angriffen unabhängig davon zu schlagen, ob die Lösegeldforderung bezahlt wird oder nicht.

-

Einige Banden starten DDoS-Attacken, kontaktieren Pressevertreter oder sogar Aufsichtsbehörden, um den Druck auf die Opfer zu erhöhen und deren Ruf zu ruinieren.

Eine weitere, wichtige Erkenntnis: Die Dominanz von Ransomware konzentriert sich nicht mehr auf einige wenige Namen. Stattdessen beobachten die Sicherheitsforscher eine Fragmentierung des Ökosystems, was für Verteidiger eine große Herausforderung darstellt.

Allein im zweiten Quartal 2025 ereignete sich:

-

LockBit, einst die produktivste RaaS-Gruppe, erlitt weitere operative Rückschläge und verlor Partner.

-

RansomHub, eine weitere hochrangige Gruppe, wurde Berichten zufolge geschlossen.

-

Cactus und andere mittelgroße Gruppen sind untergetaucht oder haben sich in kleinere Ableger aufgespalten.

Anstelle eines Rückgangs der Ransomware-Aktivitäten ergab sich jedoch ein Anstieg neuer oder umbenannter Akteure, von denen viele geleakte Kodierungen und Tools wiederverwenden, diese jedoch mit größerer Heimlichkeit einsetzen.

Was dies bedeutet:

-

Die Zuordnung ist schwieriger: Aufgrund der unklaren Grenzen zwischen den Gruppen und der Wiederverwendung von Malware können sich Verteidiger nicht auf herkömmliche IOCs oder TTPs verlassen.

-

Die Erkennung verzögert sich: Kleinere Gruppen bleiben unter dem Radar und tauchen oft erst nach erfolgreichen Angriffen auf.

-

Die Reaktion ist langsamer: Strafverfolgungsbehörden und IR-Teams in Unternehmen müssen sich nun mit Dutzenden von Bedrohungen mit geringen Signalen auseinandersetzen, anstatt mit einigen wenigen großen Akteuren.

Zusammengefasst heißt das: Das Ransomware-Ökosystem schrumpft nicht, es zersplittert in kleinere Teile.

Um Ransomware im Jahr 2025 einen Schritt voraus zu sein, sind daher mehr als nur Patches und Perimeter-Abwehrmaßnahmen erforderlich. Auf Grundlage dieser Erkenntnisse empfiehlt Check Point Folgendes:

-

Führen Sie eine vernetzte Sicherheitsarchitektur ein, die Endpunkt-, Netzwerk- und Identitätsschutz integriert, insbesondere in hybriden und Multi-Cloud-Umgebungen.

-

Setzen Sie Anti-Phishing-Maßnahmen in großem Umfang ein, einschließlich Sensibilisierung der Benutzer, E-Mail-Scans und Verhaltensanalysen, mit denen KI-generierte Köder erkannt werden können.

-

Nutzen Sie Täuschungsmanöver und Threat Hunting, um Aktivitäten von Komplizen und laterale Bewegungen frühzeitig in der Angriffskette aufzudecken.

-

Segmentieren Sie Ihre Backups und testen Sie die Wiederherstellung regelmäßig. Verlassen Sie sich nicht auf Richtlinien oder Erfolge in der Vergangenheit.

Check Point Ransomware Report Q2 2025

06.08.2025

Gezieltere Erpressungsversuche, wachsende Einbindung von künstlicher Intelligenz in die Attacken und aggressivere Verhandlungen über Lösegelder.

Check Point Research (CPR), die Sicherheitsforschungsabteilung von Check Point® Software Technologies Ltd. (NASDAQ: CHKP), ein Pionier und weltweit führender Anbieter von Cyber-Sicherheitslösungen, hat seinen Ransomware Report für das zweite Quartal 2025 veröffentlicht.

Sergey Shykevich, Threat Intelligence Group Manager bei Check Point Software Technologies, fasst die Beobachtungen zusammen: „Im zweiten Quartal 2025 haben wir eine deutliche Veränderung in der Ransomware-Landschaft beobachtet, nämlich weniger dominante RaaS-Gruppen, einen Rückgang der öffentlich bekannt gewordenen Opfer und differenziertere Erpressungstaktiken. Da die Hacker ihre jeweilige Ransomware an ein nun fragmentiertes Ökosystem anpassen, erwarten wir noch aggressivere Verhandlungsstrategien und eine zunehmende Abhängigkeit von KI zur Automatisierung und Verbesserung aller Phasen des Angriffs.“

Höhepunkte des Berichts umfassen:

-

Große Ransomware-as-a-Service-Gruppen (RaaS) brachen zusammen, wie LockBit und RansomHub, was zu einer Fragmentierung des kriminellen Ökosystems geführt hat, das aber nach wie vor sehr aktiv ist.

-

Die Gruppierung um die Ransomware Quilin stieg an die Spitze der Akteure auf und erpresst Nutzer mit juristisch angehauchten Texten und Themen, sowie innovativen Taktiken.

-

Der Aufstieg von KI beim Phishing, bei Verhandlungs-Bots und Affiliate-gesteuerten Kartell-Modellen wurde bemerkt. Letztere werden von DragonForce und anderen Banden vorangetrieben.

-

Ransomware-Banden entfernen sich weiterhin vom Verschlüsseln kritischer Daten und gehen verstärkt über zum Stehlen und (angedrohten) Veröffentlichen, um Druck auf die Unternehmen hinsichtlich eines Lösegelds – oder besser: Erpressungsgeldes – auszuüben.

-

Um erwähnenswerte sechs Prozent sank die Zahl der öffentlich genannten Opfer, was aber nicht als bloßer Rückgang gedeutet werden darf, obwohl der Druck kürzlich erfolgter Polizeiaktion sicherlich hineinspielt, sondern auf bessere und verborgenere Operationen der Hacker hinweist.

Die Sicherheitsforscher haben außerdem beobachtet, dass Ransomware-Gruppen vermehrt Unternehmenslogos kopieren und White-Label-Dienste anbieten, also einen Blanko-Bausatz für kriminelle Kunden. Sie gehen sogar so weit, dass sie Partnerschaften mit Ramp, dem führenden Untergrundforum für Ransomware, eingehen.

Daneben wirbt die Ransomware-Gruppe Global Group (auch bekannt als El Dorado oder Blacklock) für „KI-gestützte Unterstützung bei Verhandlungen“ als Teil ihres Ransomware-as-a-Service-Angebots.

Abbildung 1: Cyber-Kriminelle werben mittlerweile offen für ihre KI-Fähigkeiten (Check Point Software Technologies Ltd.).

Sicherheitsexperten glauben, dass diese KI-Tools folgendes beinhalten:

-

Bots, die eine personalisierte Korrespondenz über das Lösegeld erstellen, basierend auf den Antworten der Opfer.

-

KI-generierte Lösegeldforderungen, die überzeugender oder bedrohlicher wirken sollen.

-

Erstellung eines psychologischen Profils des Gegenübers, um strategischen Druck auf Entscheidungsträger ausüben zu können.

Die neue Nummer 1 unter den Ransomware-Gruppen, Quilin, geht sogar so weit, dass sie ihren Kunden eine juristische Prüfung gestohlener Daten anbietet, um zu bewerten, welche Verstöße gegen Regularien und Gesetze durch den Datendiebstahl dem Opfer drohen, sowie die Vorbereitung einer Dokumentation über diese Vergehen, um sie Behörden vorlegen zu können, damit diese gegen das Opfer ermitteln müssen, wie Finanzämter, Polizeiwachen, oder – in den USA – das FBI.

Abbildung 2: Die Gruppe Qilin verkündet im Darknet-Ransomware-Forum namens Ramp, dass sie nun juristische Dienste anbieten (Check Point Software Technologies Ltd.).

Hinzu kommt, dass sich das Geschäft mit der Ransomware professionalisiert und dezentralisiert. Die Bande namens DragonForce gehörte zu den ersten Gruppen in diesem illegalen Metier und bezeichnet sich selbst nun als „Ransomware-Kartell-Modell“. Das bedeutet, dass die Affiliate-Partner des RaaS nicht mehr einem zentralen Leitfaden folgen müssen, sondern halb-unabhängig agieren dürfen. Das umfasst eigene Kampagnen, eigene Ziele und angepasste Erpressungsmethoden durch die Affiliate-Partner.

Schlüsselelemente dieses Kartell-Modells sind:

-

White-Label-Tools: Affiliate-Partner erhalten Zugang zum fortschrittlichen Ransomware-Bausatz von DragonForce, der Veröffentlichungs-Infrastruktur für gestohlene Datensätze und deren Verschlüsselungsmechanismus als Blanko-Baukasten.

-

Markenlizenzierung: Sämtliche Attacken der Affiliate-Partner tragen den Namen der Gruppe, DragonForce, obwohl die Hintermänner nicht involviert waren, was deren Ruf als berüchtigte Bande stärken soll.

-

Operative Unabhängigkeit: Diese Strategie verteilt das Risiko auf mehrere Akteure, erhöht die Reichweite der gesamten Gruppierung, erschwert die Abschaltung und verschleiert die Zuordnung von einzelnen Attacken zu bestimmten Leuten.

Hinzu kommt, dass DragonForce in seinem Marketing sogar so weit gegangen ist, dass eine Partnerschaft mit dem sehr bekannten Ransomware-Darknet-Forum namens Ramp zustande kam und ihr Logo nun in die Kopfziele integriert wurde.

Abbildung 3: DragonForce und das Ramp-Forum gingen offensichtlich eine Werbepartnerschaft ein (Check Point Software Technologies Ltd.).

Interessant ist auch, dass erstmals die weltweite Zahlungshäufigkeit von Ransomware-Lösegeld um 25 bis 27 Prozent gesunken sei. Dahinter wird vermutet:

-

Viele Unternehmen sind widerstandsfähiger, haben in Backups, Segmentierung und Incident Response investiert, was dazu führt, dass mehr Unternehmen die Lösegeldforderung ablehnen.

-

Das Vertrauen in das Wort der Cyber-Kriminellen, dass eine Zahlung wirklich zu einem funktionierenden Entschlüsselungsschlüssel oder einer Löschung der gestohlenen Daten führen wird, ist gesunken.

-

Der polizeiliche Druck wurde erhöht, da einige Regierungen, wie die USA oder Australien, ein Zahlungsverbot von Lösegeld eingeführt haben oder damit drohen, was für die Opfer die Kosten-Risiko-Rechnung verändert.

Im Gegenzug aber modifizieren die Cyber-Kriminellen ihre Taktiken:

-

Die Dreifache Erpressung als Methode wird ausgebaut und löst zusehends die Verschlüsselung ab, um direkte Attacken gegen Kunden, Arbeitnehmer und Partner des eigentlichen Opfers durchführen zu können.

-

Gestohlene Datensätze werden zunehmend im Rahmen von Auktionen über Veröffentlichungsseiten oder in Darknet-Forum verkauft, um Geld aus den Angriffen unabhängig davon zu schlagen, ob die Lösegeldforderung bezahlt wird oder nicht.

-

Einige Banden starten DDoS-Attacken, kontaktieren Pressevertreter oder sogar Aufsichtsbehörden, um den Druck auf die Opfer zu erhöhen und deren Ruf zu ruinieren.

Eine weitere, wichtige Erkenntnis: Die Dominanz von Ransomware konzentriert sich nicht mehr auf einige wenige Namen. Stattdessen beobachten die Sicherheitsforscher eine Fragmentierung des Ökosystems, was für Verteidiger eine große Herausforderung darstellt.

Allein im zweiten Quartal 2025 ereignete sich:

-

LockBit, einst die produktivste RaaS-Gruppe, erlitt weitere operative Rückschläge und verlor Partner.

-

RansomHub, eine weitere hochrangige Gruppe, wurde Berichten zufolge geschlossen.

-

Cactus und andere mittelgroße Gruppen sind untergetaucht oder haben sich in kleinere Ableger aufgespalten.

Anstelle eines Rückgangs der Ransomware-Aktivitäten ergab sich jedoch ein Anstieg neuer oder umbenannter Akteure, von denen viele geleakte Kodierungen und Tools wiederverwenden, diese jedoch mit größerer Heimlichkeit einsetzen.

Was dies bedeutet:

-

Die Zuordnung ist schwieriger: Aufgrund der unklaren Grenzen zwischen den Gruppen und der Wiederverwendung von Malware können sich Verteidiger nicht auf herkömmliche IOCs oder TTPs verlassen.

-

Die Erkennung verzögert sich: Kleinere Gruppen bleiben unter dem Radar und tauchen oft erst nach erfolgreichen Angriffen auf.

-

Die Reaktion ist langsamer: Strafverfolgungsbehörden und IR-Teams in Unternehmen müssen sich nun mit Dutzenden von Bedrohungen mit geringen Signalen auseinandersetzen, anstatt mit einigen wenigen großen Akteuren.

Zusammengefasst heißt das: Das Ransomware-Ökosystem schrumpft nicht, es zersplittert in kleinere Teile.

Um Ransomware im Jahr 2025 einen Schritt voraus zu sein, sind daher mehr als nur Patches und Perimeter-Abwehrmaßnahmen erforderlich. Auf Grundlage dieser Erkenntnisse empfiehlt Check Point Folgendes:

-

Führen Sie eine vernetzte Sicherheitsarchitektur ein, die Endpunkt-, Netzwerk- und Identitätsschutz integriert, insbesondere in hybriden und Multi-Cloud-Umgebungen.

-

Setzen Sie Anti-Phishing-Maßnahmen in großem Umfang ein, einschließlich Sensibilisierung der Benutzer, E-Mail-Scans und Verhaltensanalysen, mit denen KI-generierte Köder erkannt werden können.

-

Nutzen Sie Täuschungsmanöver und Threat Hunting, um Aktivitäten von Komplizen und laterale Bewegungen frühzeitig in der Angriffskette aufzudecken.

-

Segmentieren Sie Ihre Backups und testen Sie die Wiederherstellung regelmäßig. Verlassen Sie sich nicht auf Richtlinien oder Erfolge in der Vergangenheit.